El próximo diseño de su cargador inalámbrico Qi necesita una autenticación segura

¿Por qué los cargadores inalámbricos necesitan una autenticación segura? La respuesta simple es que la norma Qi v1.3 del WPC (Consorcio de Energía Inalámbrica) lo exige porque los cargadores inalámbricos no asegurados no solo representan una amenaza para la seguridad, sino también pueden comprometer la experiencia y la seguridad del usuario. Por ejemplo, un dispositivo puede cargarse demasiado lento o demasiado rápido y sobrecalentarse (o, lo que es peor, incendiarse), o puede producirse un daño en la batería debido a algoritmos de carga mal regulados.

Con respecto a la seguridad cibernética, entre los vectores de ataque identificados, se incluyen ataques de canal lateral1 y ataques de secuestro e interceptación2. Estos ataques pueden ser utilizados por cargadores ‘maliciosos’ que alguien podría usar en espacios públicos y que permitirían al cargador acceder a los datos del teléfono o simplemente interrumpir su funcionamiento.

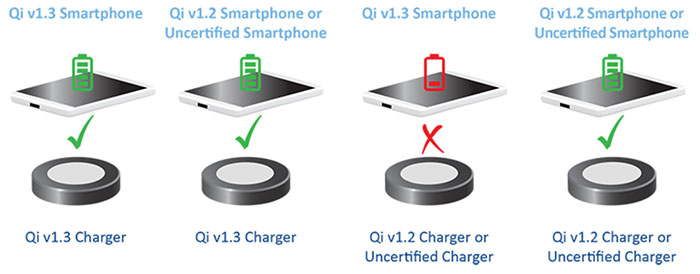

El WPC tiene la función de abordar los problemas de protección, experiencia del usuario y seguridad directamente. Ahora, si un usuario tiene un teléfono celular u otro dispositivo diseñado conforme a la nueva norma Qi v1.3, debe cargarlo con un cargador Qi v1.3; de lo contrario, es posible que no se cargue. En caso de que se cargue, puede tener el límite de la velocidad de carga más lenta. Para garantizar esto, la norma Qi v1.3 señala que debe guardarse una clave privada y protegerse con un SSS (subsistema de almacenamiento seguro) certificado en el cargador, incluidos los certificados X.509, para verificar la fuente de carga de forma criptográfica.

Cuando se coloca el dispositivo en el cargador, solicitará una certificación de seguridad. Sin una clave privada autenticada del cargador, el dispositivo puede rechazarlo. En resumen: los dispositivos antiguos funcionan de acuerdo con la nueva norma, pero es posible que los dispositivos Qi v1.3 no funcionen con cargadores más antiguos (Figura 1).

Figura 1: No se espera que los dispositivos regidos por la nueva norma Qi v1.3 funcionen con cargadores no certificados o cargadores que usan versiones anteriores de la norma Qi. (Fuente de imagen: Microchip Technology)

Figura 1: No se espera que los dispositivos regidos por la nueva norma Qi v1.3 funcionen con cargadores no certificados o cargadores que usan versiones anteriores de la norma Qi. (Fuente de imagen: Microchip Technology)

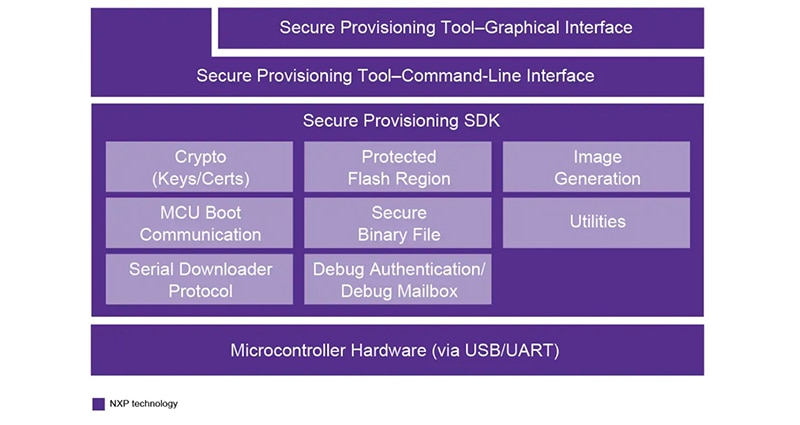

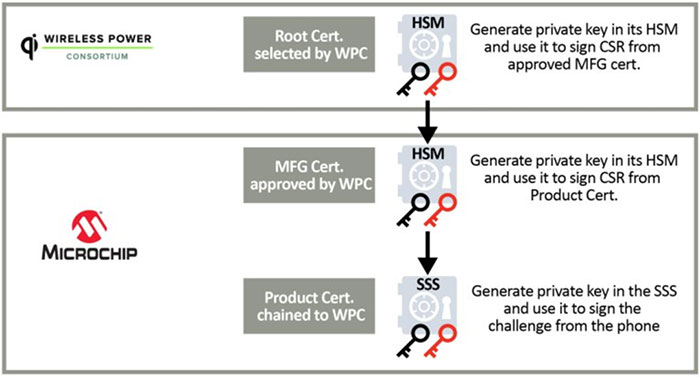

Para eliminar cualquier exposición de las claves privadas y brindar soporte a la cadena de confianza, todas las claves privadas correspondientes deben estar en un SSS en el cargador. El WPC exige tres pasos para asegurar la cadena de confianza de las claves privadas (Figura 2):

- La CA (autoridad certificadora) raíz de terceros crea un certificado raíz y su clave privada correspondiente, que sirve para firmar la CSR (solicitud de firma del certificado) del fabricante. El certificado del fabricante es exclusivo de cada empresa de cargadores inalámbricos, y el certificado del producto es exclusivo de cada cargador.

- La CA del fabricante (cert. del MFG) crea el certificado del fabricante y protege su clave privada correspondiente en un SSS certificado.

- El par de claves pública/privada necesarias para la certificación del producto se genera y se protege durante la fabricación del SSS. Se proporciona la clave privada dentro del SSS en el cargador, y el SSS envía un CSR a la CA de fabricación que ya está firmado por el certificado raíz.

Figura 2: Se toman tres medidas para garantizar la cadena de confianza de las claves privadas dentro del SSS y se usan para una autenticación segura. (Fuente de la imagen: Microchip Technology)

Figura 2: Se toman tres medidas para garantizar la cadena de confianza de las claves privadas dentro del SSS y se usan para una autenticación segura. (Fuente de la imagen: Microchip Technology)

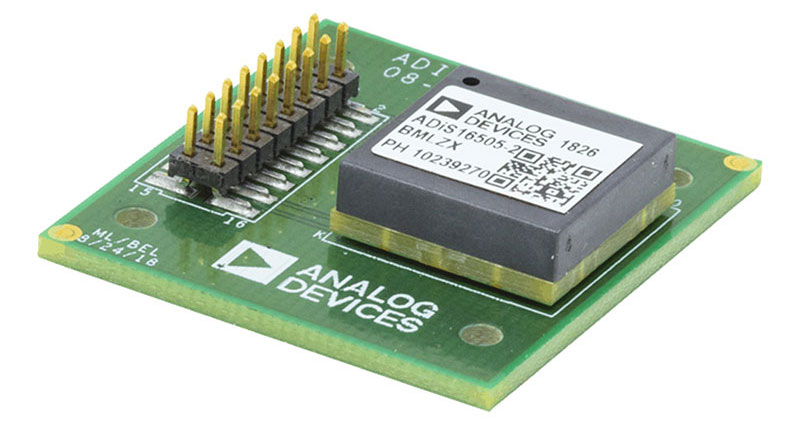

Los diseñadores de cargadores inalámbricos pueden usar el ECC608-TFLXWPC de Microchip como un elemento seguro provisto previamente que cumple con los requisitos de autenticación segura que exige la Qi v1.3 (Figura 3). Además de respaldar la autenticación segura de la Qi v1.3, respalda la autenticación por código (arranque seguro), la generación de MAC (códigos de autenticación de mensajes), las actualizaciones de firmware de confianza, los protocolos de administración de múltiples claves, y otras operaciones basadas en la raíz de confianza. Está diseñado con el fin de brindar servicios de seguridad para un MCU (microcontrolador) o MPU (microprocesador) en el cargador.

Figura 3: El ECC608-TFLXWPC es un elemento seguro provisto previamente que cumple con los requisitos de autenticación segura que exige la Qi v1.3. (Fuente de la imagen: Microchip Technology)

Figura 3: El ECC608-TFLXWPC es un elemento seguro provisto previamente que cumple con los requisitos de autenticación segura que exige la Qi v1.3. (Fuente de la imagen: Microchip Technology)

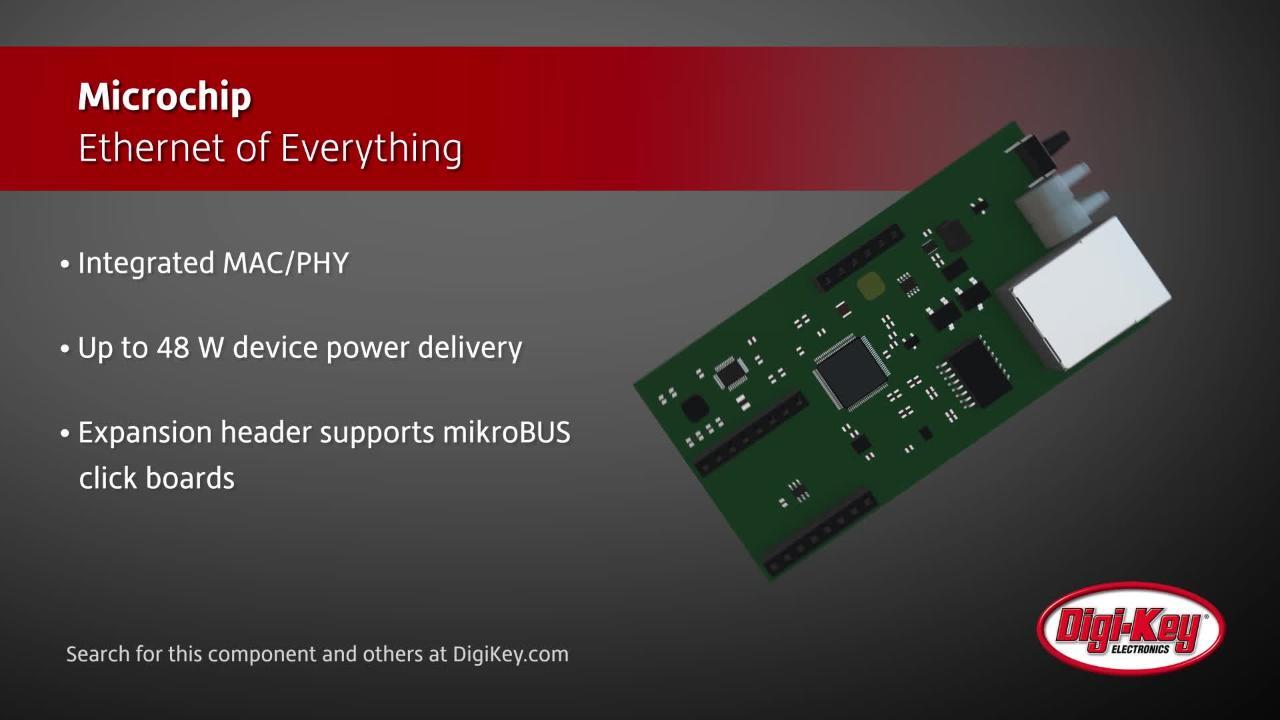

Para empezar, en el kit de inicio de CryptoAuthentication SOIC Xplained Pro, se incluye una placa de enchufes SAMD21-XPRO y AT88CKSCKTSOIC-XPRO junto con dispositivos de muestra de CryptoAuthentication. El kit de inicio funciona con las herramientas CAL Library y CAL Python de Microchip Technology; con la fijación de los interruptores necesarios en la placa de enchufes, puede admitir dispositivos I2C, de SWI (interfaz de cable único) y de SPI (interfaz periférica serial).

Figura 4: En el kit de inicio de CryptoAuthentication SOIC Xplained Pro, se incluye una placa de enchufes SAMD21-XPRO (placa azul) y otra AT88CKSCKTSOIC-XPRO (placa roja) junto con dispositivos de muestra. (Fuente de la imagen: Microchip Technology)

Figura 4: En el kit de inicio de CryptoAuthentication SOIC Xplained Pro, se incluye una placa de enchufes SAMD21-XPRO (placa azul) y otra AT88CKSCKTSOIC-XPRO (placa roja) junto con dispositivos de muestra. (Fuente de la imagen: Microchip Technology)

Conclusión

Los cargadores inalámbricos diseñados conforme a la nueva norma Qi v1.3 deben incluir la autenticación segura con una cadena de confianza obligatoria para garantizar una buena experiencia y seguridad del usuario, además de la protección contra ataques cibernéticos. Los dispositivos como teléfonos celulares que cumplen con las normas Qi anteriores pueden cargarse con un cargador fabricado conforme a la norma v1.3, pero no se garantiza que los dispositivos creados según la v1.3 funcionen con cargadores más antiguos. De este modo, los diseñadores asumen la responsabilidad de implementar la Qi V1.3 rápidamente. Tal como se muestra, ya están surgiendo IC y kits de desarrollo disponibles para impulsar el desarrollo de la Qi v1.3.

Lectura recomendada

La anatomía de los microcontroladores de seguridad para aplicaciones de IoT

¿Qué es suficientemente bueno cuando se trata de seguridad?

Referencias:

1: Ataques de canal lateral a través de la carga inalámbrica

Cornell University

Asociación de Maquinaria de Computación

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum