¿Qué es suficientemente bueno cuando se trata de seguridad?

Colaboración de Editores de DigiKey de América del Norte

2020-01-20

La seguridad suficientemente buena (o “Good Enough”) realmente depende de lo que se esté salvaguardando, la probabilidad de ataque y los recursos de la empresa que intenta proteger sus activos. Las empresas han sido algo lentas en comprender las amenazas de seguridad. A medida que Internet de las cosas continúa ganando terreno, la utilidad de los dispositivos aumenta drásticamente, pero también lo hace la posibilidad de que sean un objetivo de ataque. La amenaza de que alguien ataque su automóvil, su hogar o cualquiera de sus dispositivos en línea es bastante real.

En cierto nivel, las tecnologías pueden aislarnos de los riesgos y lo hacen. La pregunta es si continuarán haciéndolo o no. Si uno piensa que la seguridad de datos es lo "suficientemente buena" en la era de la computación en la nube, por ejemplo, donde las amenazas de la nube pública aumentan con la cantidad de usuarios, ese probablemente no sería el caso.

Qué constituye lo que se considera suficientemente bueno

En una era en la que grandes empresas están sujetas a ataques de seguridad pública, a pesar de que gastan una cantidad considerable en protección, las empresas más pequeñas también son vulnerables. Muchas empresas aún no consideran que la ciberseguridad sea obligatoria para reducir las posibles amenazas. En casi todos los casos de violación de seguridad, se establecieron controles lo "suficientemente buenos" y se cumplieron los requisitos reglamentarios de la industria.

Objetivos y compensaciones

Una pregunta importante es: "¿Qué quieres proteger?". En definitiva, esto define sus objetivos de seguridad. Las compensaciones involucran a la gestión de riesgos. ¿Cuánto puede gastar y cuánto necesita gastar para proteger lo que es importante para usted? Recuerde, significa gastar de manera continua.

En general, las organizaciones no siguen el ritmo de las amenazas ni entienden qué es lo que constituye una amenaza. Comience por realizar un seguimiento de los eventos, los datos comprometidos, el malware, los dispositivos utilizados por los empleados y las políticas que ya existen para mitigar las vulnerabilidades potenciales. Lo que ya existe, como firewalls, puertas de enlace de dispositivos móviles, VPN, métodos de autenticación y cifrado. ¿Cuán exitosos han sido los métodos de protección hasta la fecha? ¿Se pueden cuantificar? Si se produjeron ataques, ¿cómo sucedieron? Esta inteligencia de amenazas puede ayudar a establecer prioridades y evaluar razonablemente las vulnerabilidades existentes. ¿Qué se considera inseguro y qué tan rápido y qué tan bien se pueden arreglar estas cosas?

Cuando ocurre una violación, se deben asignar recursos para responder a la amenaza, detener el ataque y limpiar los resultados del ataque. En realidad, están en riesgo la propiedad intelectual, los datos personales, los datos financieros y los secretos comerciales, que pueden perderse solo con una protección "suficientemente buena".

Implementación de prevención y protección

Se pueden atender muchas vulnerabilidades de manera relativamente fácil. En algunos casos, involucra un método de detección específico o impide el acceso mediante la implementación de una tecnología específica. En otros casos, algunas vulnerabilidades pueden mitigarse al evitar la manipulación o estableciendo una cadena donde la información no pueda ser manipulada o modificada.

La implementación de métodos de prevención podría incluir tecnologías como el reconocimiento facial y la verificación de huellas digitales. Por ejemplo, los módulos de reconocimiento facial HVC-P2 de Omron se ofrecen en dos cabezales de cámara, un tipo de detección de larga distancia y un tipo de detección de gran ángulo. Los módulos utilizan un algoritmo de reconocimiento de imágenes de Omron que determina la detección de rostros y cuerpos humanos, y es capaz de estimar el género, la edad, la expresión y otros rasgos faciales.

Figura 1: Los módulos de cámara de Omron proporcionan reconocimiento facial que se extiende más allá de las características faciales específicas. (Fuente de la imagen: Omron)

Figura 1: Los módulos de cámara de Omron proporcionan reconocimiento facial que se extiende más allá de las características faciales específicas. (Fuente de la imagen: Omron)

Un equipo integrado con el HVC-P2 detecta a un usuario en las inmediaciones, sin que este sepa que hay una cámara presente. Además, los desarrolladores pueden agregar rápidamente reconocimiento facial a un sistema integrado con una combinación de microcontrolador y cámara.

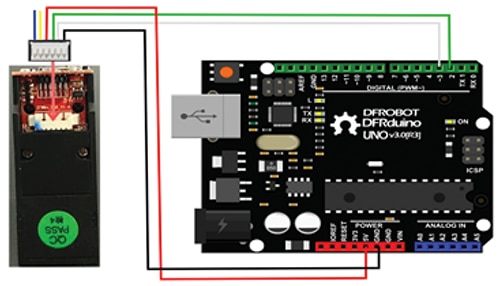

Otra solución, el SEN0188 de DFRobot, es un módulo autónomo de huellas digitales compatible con Arduino. Con un procesador de señal digital (DSP) de alta velocidad, funciona con dispositivos MSP430, AVR®, PIC®, STM32, Arm® y arreglo programable de puertas en campo (FPGA). Capaz de almacenar 1000 huellas digitales, admite entrada de huellas, procesamiento inteligente de imágenes, comparación de huellas digitales y modo de búsqueda.

Figura 2: El módulo de huellas digitales SEN0188 de DFRobot ofrece modos de comparación, procesamiento de imágenes y búsqueda de huellas digitales. (Fuente de la imagen: DFRobot)

Figura 2: El módulo de huellas digitales SEN0188 de DFRobot ofrece modos de comparación, procesamiento de imágenes y búsqueda de huellas digitales. (Fuente de la imagen: DFRobot)

En materia de protección de seguridad, el kit de inicio 2Go de seguridad Blockchain de Infineon proporciona una forma rápida y sencilla para construir la mejor seguridad de su clase en un diseño de sistema blockchain. Al ofrecer un entorno de evaluación para una variedad de tecnologías blockchain, incluye cinco tarjetas NFC listas para usar que admiten funcionalidades básicas de blockchain, como la generación segura de claves, la protección de pin y los métodos de firma.

Simplemente, el blockchain es un libro digital descentralizado basado en una cadena de bloques, con cada bloque vinculado criptográficamente al bloque anterior. Cada transacción está protegida por una firma digital. El kit de inicio 2Go de seguridad Blockchain presenta mecanismos de protección basados en hardware para generar y almacenar claves privadas de forma segura.

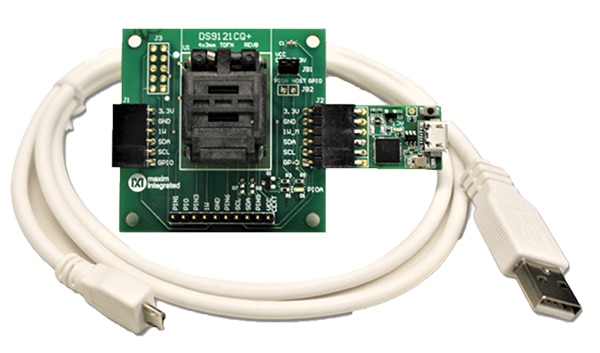

La placa de evaluación de interfaz de seguridad y antisabotaje DS28C40 de Maxim proporciona el hardware y el software necesarios para evaluar el autenticador seguro DS28C40. El dispositivo proporciona un conjunto básico de herramientas criptográficas derivadas de funciones de seguridad integradas simétricas y asimétricas. Además de los servicios de seguridad proporcionados por los motores de cifrado de hardware, integra un generador de números aleatorios reales FIP/NIST, memoria programable única para datos de usuario, claves y certificados, una entrada y salida de uso general (GPIO) configurable y un número de identificación único de ROM de 64 bits.

Figura 3: La placa de evaluación del autenticador seguro DS28C40 de Maxim ofrece un conjunto básico de herramientas criptográficas para desarrolladores. (Fuente de la imagen: Maxim Integrated)

Figura 3: La placa de evaluación del autenticador seguro DS28C40 de Maxim ofrece un conjunto básico de herramientas criptográficas para desarrolladores. (Fuente de la imagen: Maxim Integrated)

La seguridad DeepCover integrada de DS28C40 protege los datos confidenciales bajo múltiples capas de seguridad avanzada para brindar la mayor seguridad posible en el almacenamiento de claves. Para protegerse contra ataques de seguridad en el nivel del dispositivo, se implementan contramedidas invasivas y no invasivas, como pantalla de matriz activa, almacenamiento codificado de claves y métodos algorítmicos. Las aplicaciones incluyen autenticación segura automotriz e identificación y calibración de piezas automotrices, protección criptográfica de nodos IoT, autenticación segura de accesorios y periféricos, arranque seguro o descarga de firmware, y almacenamiento seguro de claves criptográficas para un controlador host.

Contar con "lo suficientemente bueno"

La seguridad que es "suficientemente buena" siempre será un blanco en movimiento. En la mayoría de los casos, lo suficientemente bueno nunca será lo suficientemente bueno; el mercado se mueve demasiado rápido. A medida que aumenta la sofisticación de los sistemas y de los piratas informáticos, lo suficientemente bueno se reduce a los números de costo/recompensa que una empresa está dispuesta a o puede gastar para proteger sus activos.

Lo que se puede implementar con éxito es la capacitación interna del personal, las políticas que protegen la red corporativa, los métodos de autenticación y cifrado combinados con la tecnología suficiente para ofrecer al menos una protección razonable. Por suerte, dado que los delincuentes intentan encontrar las cuentas más fáciles de comprometer, "o suficientemente bueno" puede significar implementar métodos de seguridad que sean adecuados para alejar a alguien de usted, hacia otra persona.

Descargo de responsabilidad: Las opiniones, creencias y puntos de vista expresados por los autores o participantes del foro de este sitio web no reflejan necesariamente las opiniones, las creencias y los puntos de vista de DigiKey o de las políticas oficiales de DigiKey.