La consolidación de la carga de trabajo es algo bueno, ¿verdad?

La consolidación de la carga de trabajo es una gran idea: hacer más con menos para reducir los costos y aumentar la funcionalidad. Dos de los principales impulsores de la consolidación de la carga de trabajo son la AI (inteligencia artificial) y el ML (aprendizaje automático). La AI y el ML pueden implementarse en la nube, pero para muchas aplicaciones, la latencia de la nube hace que esto sea menos factible. La solución es llevar la AI y el ML al borde.

Como es de esperar, esa acción genera su propio conjunto de problemas que deben considerarse. La consolidación de la carga de trabajo y la seguridad para la AI y el ML explora cómo cambia la seguridad con la consolidación de la carga de trabajo. Con los avances en los nuevos procesadores y los niveles más altos de integración, ciertamente hay más recursos de procesamiento disponibles en el borde que nunca. Por ejemplo, la serie S32V2 de NXP permite implementar nuevos niveles de visión en tiempo real y procesamiento de redes neuronales en una amplia gama de aplicaciones.

Un aspecto importante que debe considerarse es que cuando lleva el procesamiento fuera del borde, saca su IP con él. Nadie quiere robar el algoritmo de interpolación de su sensor de temperatura. Pero la AI y el ML son industrias emergentes. Esta tecnología aún es incipiente y, francamente, es difícil. Todavía hay mucho espacio para la innovación, y las empresas están diferenciando sus productos de los de su competencia mediante la forma en que procesan los datos e implementan sus complejos algoritmos patentados. A medida que estas tecnologías avanzan, en algún momento estarán disponibles como bibliotecas disponibles en el mercado, de la misma manera que las bibliotecas de gráficos, el procesamiento de señales digitales, el reconocimiento de voz y cualquiera de las miles de tecnologías.

Pero todavía no estamos allí, y cuando su IP está fuera del borde, es vulnerable. Sus competidores pueden robarla si no la protege. Por lo tanto, cuanto más valiosa es la IP que llevamos al borde, más importante es protegerla. No puede simplemente almacenarla en la memoria flash porque no es tan difícil leer su código del bus de memoria. El código debe estar encriptado, y sus claves criptográficas deben almacenarse de manera que no puedan leerse en el microprocesador.

Pero incluso esto no es suficiente. Aún existe la vulnerabilidad del procesador en sí. Si un pirata informático puede cargar un nuevo código, ya sea como una actualización o sobre un puerto de depuración, un simple programa que sobrescriba su firmware puede usar el motor criptográfico del procesador para descifrar su código y alimentarlo a través de un puerto I2C.

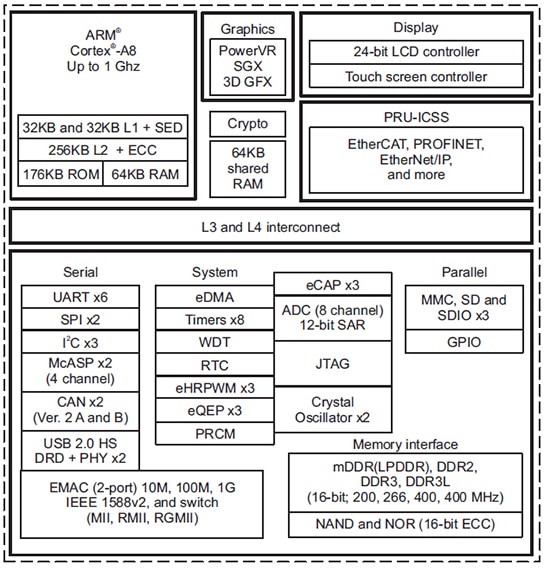

Para proteger la IP, el procesador en sí debe ser seguro. Esto comienza con tecnología como el arranque seguro. Considere la serie de procesadores Sitara de Texas Instruments (Figura 1). Estos procesadores integrados establecen una raíz confiable al verificar la integridad del firmware de arranque antes de que el procesador comience cualquier ejecución del código. Una vez establecida, la aplicación puede cargarse y ejecutarse de forma segura, construyéndose desde esta raíz de confianza.

Figura 1: Diagrama de bloques funcional de los microprocesadores Sitara AM335x de Texas Instruments. (Fuente de la imagen: Texas Instruments)

Figura 1: Diagrama de bloques funcional de los microprocesadores Sitara AM335x de Texas Instruments. (Fuente de la imagen: Texas Instruments)

La consolidación de la carga de trabajo en el borde permite a los sistemas hacer más trabajo localmente y lograr una mayor funcionalidad a través del acceso en tiempo real a los datos. Al mismo tiempo, los sistemas también necesitan tener más seguridad para proteger la IP que, de otra manera, ahora estaría expuesta. Con los procesadores integrados de hoy y sus capacidades de seguridad integradas, se puede asegurar la IP. Entonces, sí, la consolidación de la carga de trabajo es algo bueno.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum