La seguridad y la consolidación de la carga de trabajo maximizan la AI y el ML

Colaboración de Editores de DigiKey de América del Norte

2020-01-27

La mayor conectividad habilitada por el Internet de las cosas (IoT) les permite a los desarrolladores consolidar las cargas de trabajo de manera local o en la nube. Esto permite que una amplia gama de sistemas complejos haga más con menos y lleve a las capacidades avanzadas, como la inteligencia artificial (AI) y el aprendizaje automático (ML), al borde.

Muchas aplicaciones integradas, industriales, automotrices y de uso médico pueden beneficiarse de la AI y el ML. Por ejemplo, los sistemas industriales pueden emplear procesamiento de visión, redes neuronales y otros tipos de algoritmos complejos para mejorar la producción y la eficiencia. Para hacerlo, estos sistemas deben poder procesar grandes cantidades de datos en tiempo real.

Ciertas aplicaciones pueden conectarse a la nube para acceder a recursos de procesamiento masivo. Por ejemplo, los sistemas industriales pueden enviar datos sobre el rendimiento a la nube para su posterior procesamiento con el fin de evaluar si la maquinaria está funcionando como se esperaba. A medida que se detectan anomalías en los datos, se pueden tomar medidas para corregir el funcionamiento, ya sea manualmente o mediante el ajuste de algoritmos operativos, para mejorar el rendimiento y aplazar el mantenimiento futuro.

Sin embargo, hay muchas aplicaciones que no pueden tolerar la latencia del acceso a la nube. Los vehículos autónomos, por ejemplo, necesitan procesar video con rapidez para tomar decisiones de manejo en tiempo real que pueden afectar la seguridad del conductor. Del mismo modo, los sistemas industriales que emplean procesamiento de visión deben actuar sobre esos datos de una manera que no ralentice materialmente la línea de fabricación.

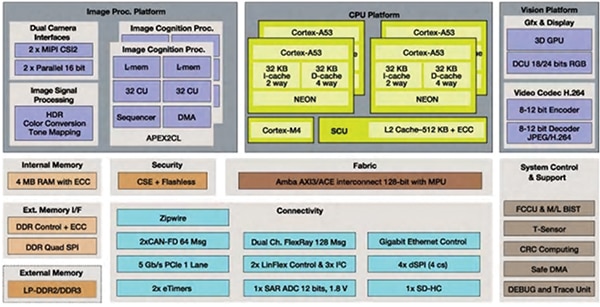

Figura 1: los procesadores como el S32V234 de NXP permiten nuevos niveles de procesamiento de visión en tiempo real y de redes neuronales en una amplia gama de aplicaciones al combinar múltiples procesadores en el mismo chip. El S32V234 combina un procesador de señal de imagen (ISP) con una unidad de procesamiento de gráficos (GPU) 3D y dos aceleradores de visión APEX-2. (Fuente de la imagen: NXP).

Figura 1: los procesadores como el S32V234 de NXP permiten nuevos niveles de procesamiento de visión en tiempo real y de redes neuronales en una amplia gama de aplicaciones al combinar múltiples procesadores en el mismo chip. El S32V234 combina un procesador de señal de imagen (ISP) con una unidad de procesamiento de gráficos (GPU) 3D y dos aceleradores de visión APEX-2. (Fuente de la imagen: NXP).

Los procesadores como los de la serie S32V2 de NXP permiten nuevos niveles de procesamiento de visión en tiempo real y de redes neuronales en una amplia gama de aplicaciones. El S32V234, por ejemplo, combina un procesador de señal de imagen (ISP) con una unidad de procesamiento de gráficos (GPU) 3D y dos aceleradores de visión APEX-2 (ver la Figura 1). El MPU (microprocesador) ofrece una confiabilidad de grado automotriz e importantes prestaciones de seguridad funcionales requeridas para los sistemas avanzados de asistencia al conductor (ADAS). También integra capacidades de seguridad y cifrado basadas en hardware para garantizar la integridad de los datos y proteger los sistemas contra los hackers.

Seguridad en el borde

Existen algunas desventajas en consolidar los recursos de procesamiento localmente y llevar la funcionalidad de la AI y el ML al borde. Una de las principales es la seguridad. Tres aspectos de seguridad que los desarrolladores deben considerar en las aplicaciones inteligentes de borde son la protección de la integridad, de la privacidad y de la IP (propiedad intelectual).

Protección de la integridad: modificar el código del sistema no es la única forma de piratear un sistema. Por ejemplo, los sistemas inteligentes toman decisiones basadas en datos en tiempo real. Si los datos detrás de estas decisiones se pueden modificar, el sistema se puede controlar. Considere un motor industrial que implementa el mantenimiento predictivo. Cuando los datos muestran que el motor está bajo esfuerzo, un algoritmo puede ajustar la operación para aliviarlo y extender su vida útil. También es posible hacer lo contrario. Un hacker que puede modificar los datos entrantes del motor puede engañar a un algoritmo para que ajuste la operación con el fin de hacer que el motor se esfuerce de manera desfavorable, lo que provocará fallas o daños en el sistema. Imagínese si esa máquina fuera un dispositivo de uso médico que está pirateado para diagnosticar a los pacientes como si estuvieran sanos cuando no lo están. Del mismo modo, los sistemas también están en riesgo de ser pirateados por los usuarios. Por ejemplo, una persona o empresa podría estar dispuesta a piratear su medidor de servicios públicos para “reducir” su consumo y pagar una factura más baja.

Protección de la privacidad: si bien la necesidad de proteger la privacidad del usuario puede ser un tema controvertido, las leyes como la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA) y el Reglamento General de Protección de Datos (GDPR) hacen que la falta de administración de la privacidad sea una omisión cada vez más costosa. Considere cualquier aplicación de IoT que recopile datos sobre un usuario, especialmente equipos de uso médico. Si la información del usuario puede verse comprometida, esto pone a una empresa en riesgo de recibir sanciones potencialmente masivas.

Protección de la IP: con la disponibilidad de los datos en tiempo real y los recursos de procesamiento en el borde de bajo costo, hay una gran oportunidad para que las empresas agreguen valor a sus productos a través de la AI y el ML. Dado que aquí es donde se concentrarán gran parte de los esfuerzos de desarrollo de una empresa, la mayoría de los activos importantes de la empresa estarán en su IP.

Esta IP es lo que diferencia a muchas empresas de su competencia, especialmente de los imitadores que ingresan a los mercados que se han abierto recientemente a través de la innovación. Si se puede acceder fácilmente a esta IP y también existe la posibilidad de copiarla de la memoria de un procesador, los OEM (fabricantes de equipos originales) pueden percatarse de que su inversión en IP beneficia a otras empresas. Para evitar esto, los OEM necesitan una manera sólida de proteger su firmware y el código de la aplicación para que no se puedan copiar.

Para abordar estos riesgos, los sistemas deben implementar medidas de seguridad para proteger la integridad y la privacidad de los datos y la IP del sistema. Esto significa que los sistemas basados en IoT necesitan proteger los datos y el código no solo cuando pasan a través de Internet, sino también internamente, dentro del procesador donde residen.

Dicha seguridad debe implementarse en el hardware. Esto involucra no solo a los algoritmos de cifrado, sino también a los mecanismos que evitan que los datos y el código se expongan en primer lugar. Considere el código que se almacena en una memoria Flash externa y luego se carga en un procesador. El código debe estar cifrado en la Flash para que esté protegido; de lo contrario, un hacker podría leer el código del bus de memoria cuando se carga en el procesador. Además, el firmware del procesador debe ser seguro. Si el firmware no es seguro, un hacker podría cargar un código falso en el procesador, que luego podría leer y descifrar el código almacenado en la memoria Flash.

Figura 2: la serie de procesadores Sitara de Texas Instruments es una poderosa cartera de procesadores que admite la gama de características de seguridad necesarias para construir sistemas seguros. (Fuente de la imagen: Texas Instruments).

Figura 2: la serie de procesadores Sitara de Texas Instruments es una poderosa cartera de procesadores que admite la gama de características de seguridad necesarias para construir sistemas seguros. (Fuente de la imagen: Texas Instruments).

La serie de procesadores Sitara de Texas Instruments es un excelente ejemplo de un potente procesador integrado que admite las características de seguridad necesarias para construir sistemas seguros (ver la Figura 2). Con las familias de procesadores AM335x, AM4x, AM5x y AM6x, los desarrolladores pueden crear aplicaciones sólidas de la Industria 4.0 con mayor rendimiento y conectividad.

La seguridad de Sitara implementa un arranque seguro, que es la base de un procesador seguro. El arranque seguro establece una base de confianza para el sistema al verificar la integridad del firmware de arranque. A partir de esta base conocida y confiable, el resto del sistema puede abrirse de manera segura utilizando tecnología de cifrado estándar, que incluye los algoritmos de cifrado AES y 3DES. Además, el código se puede almacenar cifrado en una memoria Flash externa y así asegurar la integridad del código y evitar que alguien robe la IP. Con una base de código segura, los OEM pueden garantizar tanto la integridad como la privacidad de los datos dentro del sistema.

La consolidación de las cargas de trabajo en el borde permite que los sistemas implementen la inteligencia artificial y el aprendizaje automático para aumentar la productividad y la eficiencia de los sistemas en todas las aplicaciones. Los procesadores integrados de hoy, como el S32V2, ofrecen prestaciones potentes en un solo chip, lo que da lugar a aplicaciones completamente nuevas. Además, los OEM pueden innovar con nuevas características que dependen del acceso a datos en tiempo real.

Sin embargo, a medida que el procesamiento de datos se mueve hasta el borde, aumentan los problemas de seguridad. Para garantizar la integridad de los datos, la privacidad de los datos y la protección de la IP, los procesadores deben integrar características de seguridad avanzadas. Los procesadores integrados, como los de la serie Sitara, integran prestaciones de seguridad, como el arranque seguro y el descifrado basado en hardware, para permitirles a los OEM crear sistemas verdaderamente seguros. De esta forma, los OEM pueden minimizar los riesgos de seguridad y reducir las posibles pérdidas para los usuarios finales.

Descargo de responsabilidad: Las opiniones, creencias y puntos de vista expresados por los autores o participantes del foro de este sitio web no reflejan necesariamente las opiniones, las creencias y los puntos de vista de DigiKey o de las políticas oficiales de DigiKey.