Los ciberataques respaldados por el Estado se centran en la cadena de suministro

En una economía cada vez más global, es difícil sobreestimar la importancia de la ciberseguridad en la cadena de suministro. Los malos actores respaldados por el Estado tienen muchas oportunidades de causar interrupciones significativas y compromisos de datos. Los implicados en la cadena de suministro de productos electrónicos, en particular los semiconductores, deben estar atentos a la hora de gestionar estas amenazas.

Aumento de la ciberdelincuencia

A medida que las transacciones comerciales se vuelven cada vez más virtuales, los ciberataques van en aumento. EventWatch de Resilinc, que monitorea y rastrea los ciberataques a la cadena de suministro, registró 738 ataques en los primeros once meses de 2024. En el primer semestre de 2024, los ataques aumentaron un 21% en comparación con el primer semestre de 2023. Durante los cinco años transcurridos entre principios de 2019 y principios de 2024, las alertas de ciberataques aumentaron un 1.375%.[1] El aumento de los ataques puede atribuirse a la brecha causada por la escasez de trabajadores de TI y el aumento de la actividad en línea.

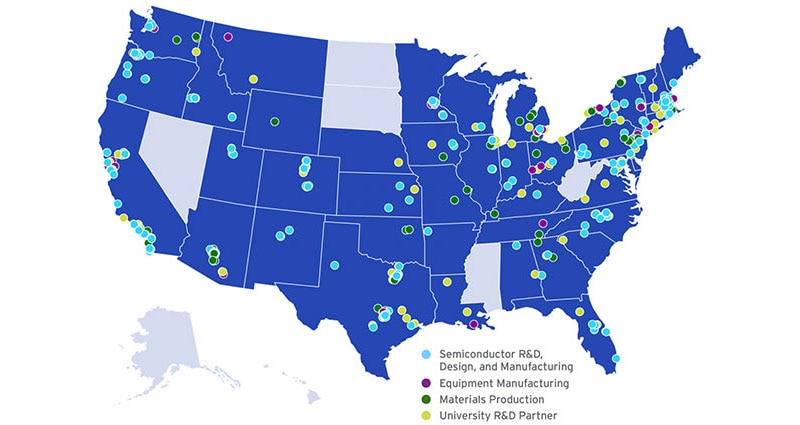

Un subconjunto de los ciberataques generales son lanzados o apoyados por los gobiernos para promover sus intereses políticos, económicos o militares. Estos ataques suelen dirigirse a otros gobiernos, infraestructuras críticas, grandes empresas o industrias clave. Según Crowdstrike, la tecnología es la vertical de la industria más frecuentemente atacada de las diez principales y América del Norte es, por lejos, el objetivo más popular geográficamente (Figura 1).

Figura 1: La tecnología es la columna de la industria a la que se dirige con más frecuencia de las diez principales y América del Norte es el objetivo más popular geográficamente. (Fuente de la imagen: Crowdstrike)

Figura 1: La tecnología es la columna de la industria a la que se dirige con más frecuencia de las diez principales y América del Norte es el objetivo más popular geográficamente. (Fuente de la imagen: Crowdstrike)

Los actores estatales, que comprenden individuos o grupos que actúan en nombre o con el apoyo de un gobierno o nación, entran en este campo de batalla sin el objetivo de obtener ganancias financieras. En cambio, estos atacantes buscan recopilar información confidencial, interrumpir la infraestructura crítica o influir en la opinión pública. En la cadena de suministro global, esto se traduce en acciones maliciosas dirigidas a las organizaciones productoras y distribuidoras de bienes. Casi todos los países tienen el potencial de involucrarse en ataques de ciberseguridad patrocinados por naciones.

Software y hardware

Los actores estatales tienen dos vectores diferentes de ataque a la cadena de suministro de tecnología. En primer lugar, al explotar a los proveedores de servicios y a los proveedores de servicios de terceros, los atacantes pueden infiltrarse en los sistemas cuando los usuarios instalan software en una amplia variedad de objetivos potenciales (Figura 2). En segundo lugar, los desarrolladores de software recurren con frecuencia al código abierto para obtener eficiencia e innovación, y para llegar rápidamente al mercado. Al infiltrarse en estos recursos compartidos, los malos actores pueden afianzarse y crear una interrupción generalizada.

Figura 2: Los actores de amenazas multiplican sus vectores de ataque moviéndose hacia arriba para infiltrarse en aplicaciones de software de terceros. (Fuente de la imagen: Darktrace)

Figura 2: Los actores de amenazas multiplican sus vectores de ataque moviéndose hacia arriba para infiltrarse en aplicaciones de software de terceros. (Fuente de la imagen: Darktrace)

Los actores estatales están empleando cada vez más estos enfoques. Según Gartner, los ataques a la cadena de suministro de software, incluido el código propietario y comercial, plantean importantes riesgos de seguridad, regulatorios y operativos para las organizaciones.3 La firma de investigación estima que los costos asociados con estos ataques aumentarán de $46 mil millones en 2023 a $138 mil millones para 2031.

El hardware proporciona otro vector de ataque para los actores de amenazas de estados-nación. Al manipular el hardware y el firmware del dispositivo, los malos actores pueden dirigirse a los datos de los clientes finales y la cadena de suministro es el eslabón débil potencial para la introducción de malware. Según un estudio reciente de HP, casi una de cada cinco organizaciones (19%) se ha visto afectada por actores de amenazas de estados-nación dirigidos a las cadenas de suministro de PC, portátiles o impresoras.4 En Estados Unidos, esta cifra es significativamente más alta, del 29%.

¿Qué hacer?

Claramente, la ciberseguridad en la cadena de suministro debe ser una alta prioridad para los OEM. A medida que aumenta la complejidad y la sofisticación de los ataques, la industria tendrá que trabajar en conjunto para hacer frente a las amenazas. Individualmente, los OEM necesitan utilizar varias herramientas, como el cifrado de datos, la aplicación de controles de acceso estrictos, las actualizaciones periódicas de software, la formación de los empleados y la supervisión continua para mitigar los crecientes niveles de amenazas.

A nivel de la industria, a principios de este año se lanzó el consorcio SEMI Cybersecurity. Su misión es desarrollar y promover un enfoque basado en estándares en toda la industria para mejorar la ciberseguridad y acelerar la implementación de soluciones prácticas. El consorcio se ha comprometido a centrarse en tres acciones clave durante el próximo año:5

- Desarrollar un marco sólido para la ciberseguridad que incorpore las lecciones aprendidas de la reciente transición y adopte la colaboración abierta.

- Crear un marco específico de la industria de los semiconductores para evaluar la fortaleza de la ciberseguridad en toda la cadena de suministro e implementar medidas para proteger mejor las redes del ecosistema.

- Incorporar las mejores prácticas de industrias como la automotriz y la médica para modernizar los protocolos de seguridad y facilitar el intercambio colaborativo de información a través de SEMI.

Las amenazas de los estados-nación están aumentando y los vectores de ataque son cada vez más prolíficos en la cadena de suministro de productos electrónicos. Mientras tanto, los ciberatacantes son cada vez más sofisticados. Una combinación de buenas prácticas de ciberseguridad y una mayor colaboración de la industria ayudará a mitigar su impacto.

Referencias

2: https://go.crowdstrike.com/global-threat-report-2024.html

3: https://www.gartner.com/en/documents/5524495

4: https://www.hp.com/us-en/newsroom/press-releases/2024/hp-wolf-security-study-supply-chains.html

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum