No tema desafiar las declaraciones de seguridad del proveedor de CPU

Las hojas de datos pueden ser algo complicado. A menudo he realizado comparaciones entre las declaraciones hechas en las hojas de datos de los competidores, y francamente a veces es difícil hacer comparaciones válidas. En algunos casos, las especificaciones solo funcionan bajo condiciones específicas. En otros casos, el fabricante cita una especificación del mejor caso en comparación con el "promedio" de otro.

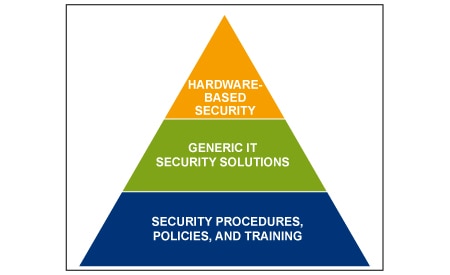

Cuando se trata de seguridad, no es realmente diferente. Es difícil encontrar un proveedor de MCU (microcontroladores) hoy en día que no afirme que sus productos son "seguros". ¿Pero qué significa eso realmente? Puede ser que haya algún tipo de cifrado incorporado; puede significar que un tercero es el encargado de manejar la seguridad; o puede depender de una tecnología como la TrustZone de Arm (Figura 1).

Figura 1: TrustZone está diseñada en MCU basados en el IP del procesador Cortex de Arm. Representa un enfoque de todo el sistema para la seguridad integrada al separar el código de misión crítica del sistema operativo. (Fuente de la imagen: Diseño de informática incorporada)

Figura 1: TrustZone está diseñada en MCU basados en el IP del procesador Cortex de Arm. Representa un enfoque de todo el sistema para la seguridad integrada al separar el código de misión crítica del sistema operativo. (Fuente de la imagen: Diseño de informática incorporada)

TrustZone, que se ha convertido en un medio popular para agregar seguridad basada en MCU, separa las pilas de códigos y protocolos de misión crítica del OS (sistema operativo), y de esta manera evita que el firmware vuelva a entrar en las áreas de almacenamiento de claves de seguridad. Y crea múltiples dominios de seguridad de software para restringir el acceso a la memoria específica, los periféricos y los componentes de E/S dentro del microcontrolador.

Actualizaciones inalámbricas

Otro método que los fabricantes de MCU emplean para mantener la seguridad es ofrecer OTA (actualizaciones inalámbricas). A través del uso de esta tecnología (en teoría al menos), su sistema está siempre actualizado en términos de sus protocolos de seguridad. Por ejemplo, los microcontroladores RX651 de Renesas integran TSIP (Trusted Secure IP) y la protección de área flash confiable, lo que permite actualizaciones de firmware flash en el campo a través de comunicaciones de red seguras.

El TSIP permite una sólida gestión de claves, comunicación cifrada y detección de manipulaciones para garantizar una gran seguridad frente a diversas amenazas externas. A través de una asociación con Secure Thingz, un experto en seguridad de sistemas integrados, los MCU RX de 32 bits pueden ser asegurados a través de toda la cadena de valor de diseño y fabricación.

Una colaboración similar se produce entre el proveedor de MCU STMicroelectronics y Arilou Information Security Technologies. Las dos empresas se han unido para crear un acuerdo de seguridad de múltiples capas en el que el hardware y el software pueden complementarse para supervisar los flujos de datos y detectar anomalías en la comunicación.

ST incorporó el software del IDPS(Sistema de detección y prevención de intrusiones) de Arilou a su serie SPC58 Chorus de microcontroladores del campo automotriz de 32 bits para detectar anomalías de tráfico y formar una capa extra de protección contra los ataques cibernéticos. IDPS es una solución de software diseñada para monitorear el bus de la CAN (red de área de control) y detectar anomalías en los patrones de comunicación de las ECU (unidades de control electrónico) en los diseños del campo automotriz.

El coprocesador seguro

Los elementos seguros, también conocidos como coprocesadores de seguridad, tienen como único propósito asegurar un sistema que ha sido diseñado sin un MCU seguro y actuar como un chip de complemento de esa CPU (unidad central de procesamiento) principal. El elemento seguro proporciona un marco de seguridad contra una serie de amenazas. Puede ser un dispositivo simple y económico que releva al MCU o CPU principal de tareas relacionadas con la seguridad como el almacenamiento de claves, la aceleración criptográfica, etc.

Un ejemplo de un elemento seguro es el ATECC608A de Microchip (Figura 2), que cuenta con un RNG (generador de números aleatorios) para la generación de claves únicas y que cumple con los últimos requisitos del NIST (Instituto Nacional de Estándares y Tecnología). También cuenta con aceleradores criptográficos, como AES-128, SHA-256 y ECC P-256, para la autenticación mutua. El ATECC608A ofrece validación OTA y arranque seguro para garantizar que el almacenamiento y transferencia de claves para IoT (Internet de las cosas) y la autenticación de servicios en la nube se maneje a través de un medio seguro.

Figura 2: El ATECC608A de Microchip es un ejemplo de un elemento seguro, que puede ser visto como un coprocesador de seguridad. (Fuente de la imagen: Microchip)

Figura 2: El ATECC608A de Microchip es un ejemplo de un elemento seguro, que puede ser visto como un coprocesador de seguridad. (Fuente de la imagen: Microchip)

La conclusión es que usted necesita seguridad, y es definitivamente posible que ya esté diseñada en el MCU que ha incorporado en su sistema final. Sin embargo, nunca debe asumirlo, y debe leer entre líneas cuando esté analizando esas hojas de datos. Para obtener más información sobre este tema importante, consulte el artículo La anatomía de los microcontroladores de seguridad para aplicaciones de IoT.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum