¿Todos los proveedores de nubes ofrecen los mismos niveles de seguridad?

La computación en la nube presenta muchos retos y problemas de seguridad únicos. Los proveedores de servicios en la nube tratan los riesgos de seguridad en esta como una responsabilidad compartida, en la que el proveedor de servicios en la nube cubre la seguridad de la nube misma y los clientes cubren la protección de los datos de amenazas de seguridad y el control de quién tiene acceso a estos. De hecho, la mayoría de los riesgos de seguridad de computación en la nube se relacionan con la seguridad de datos y se remontan a los datos que los clientes ingresaron en la nube.

Las nubes públicas son básicamente potencia o almacenamiento alquilado de computación en la nube, y los usuarios son solo algunos de muchos “arrendatarios”. Con las nubes públicas, todo el hardware, software e infraestructura pertenece al proveedor, y los dispositivos de almacenamiento, hardware y red se comparten con otros usuarios. Las ventajas incluyen el costo, la escalabilidad, la fiabilidad y la eliminación del mantenimiento complicado y costoso.

Las empresas o las agencias de gobierno utilizan nubes privadas exclusivamente. Los servicios y la infraestructura se mantienen en una red privada que usa hardware y software especializado. Las nubes privadas proporcionan una mayor flexibilidad, altos niveles de seguridad y alta escalabilidad.

Las nubes híbridas son dos o más nubes públicas o privadas interconectadas. En este caso, la nube pública se utiliza para requisitos de alto volumen y baja seguridad, y la nube privada, para operaciones delicadas o cruciales para la empresa. Las nubes híbridas proporcionan el mayor control y flexibilidad y una efectividad de costos que se paga por potencia de computación adicional solo cuando es necesario.

Las compañías envían la información a una infraestructura de nube que ellas no controlan. Los datos se exponen a ataques cuando están en tránsito. En las nubes públicas con muchos usuarios, es posible que los dispositivos puedan acceder a estos datos. La compañía de investigación ESG estima que, de los muchos usuarios, un 40% de las organizaciones permiten a los socios comerciales acceder a los datos confidenciales basados en la nube, mientras que más del 80% le da prioridad a la seguridad de los datos en las instalaciones antes que en la nube.

Existen servicios que los proveedores de servicios en la nube hacen bien:

- Mejoran la supervisión y el rastreo de ataques, ofrecen actualizaciones de firewall y firma en tiempo real y bloquea el tráfico inseguro

- Ofrecen seguimiento directo 24/7 y seguridad de sitios web mediante apoyo y cifrado

- Mejoran el rendimiento de la velocidad de los sitios web

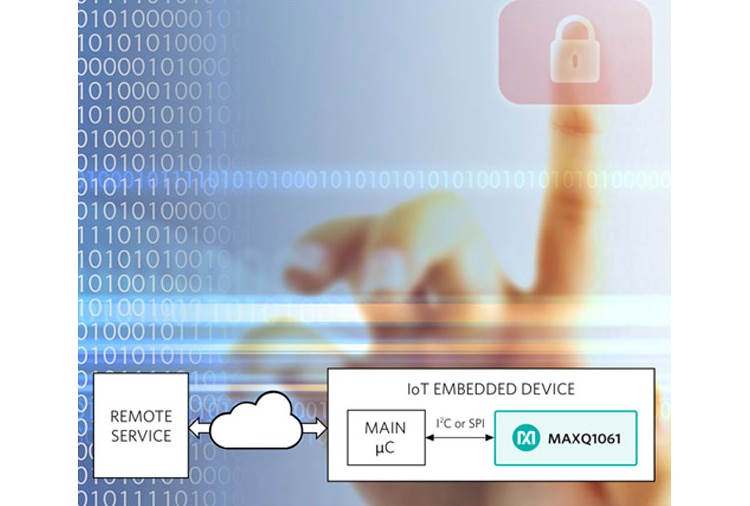

Sin embargo, el uso de cualquier servicio en la nube viene con desafíos y riesgos de seguridad de datos. Se pueden implementar varias tecnologías de seguridad en la nube, como las siguientes:

- Asignar políticas para determinar qué datos se pueden almacenar en la nube o poner en cuarentena y qué datos confidenciales encontrados de la nube se pueden eliminar, e instruir a los usuarios si estos cometen un error y no cumplen con algunas de las políticas.

- El cifrado disponible dentro de un servicio en la nube protege los datos de partes externas, pero el proveedor de servicios en la nube tiene acceso a las claves de cifrado. Cifrar sus datos utilizando sus propias claves, para que así pueda controlar el acceso completamente.

- Limitar cómo se comparten los datos. Por ejemplo, controle la información que pueda compartirse externamente a través de enlaces compartidos.

- Los servicios en la nube proporcionan acceso desde cualquier lugar con una conexión a Internet, pero el acceso de dispositivos no administrados como un teléfono celular es problemático. Prevenir descargas desde dispositivos no administrados a través de una verificación de seguridad del dispositivo.

- Aplicar tecnología antimalware al SO y a la red virtual para proteger su infraestructura.

- La utilización de herramientas de terceros proporciona protección adicional a las empresas. Al utilizar cifrado adicional, incluso si el proveedor de la nube es pirateado, los datos deberían permanecer seguros.

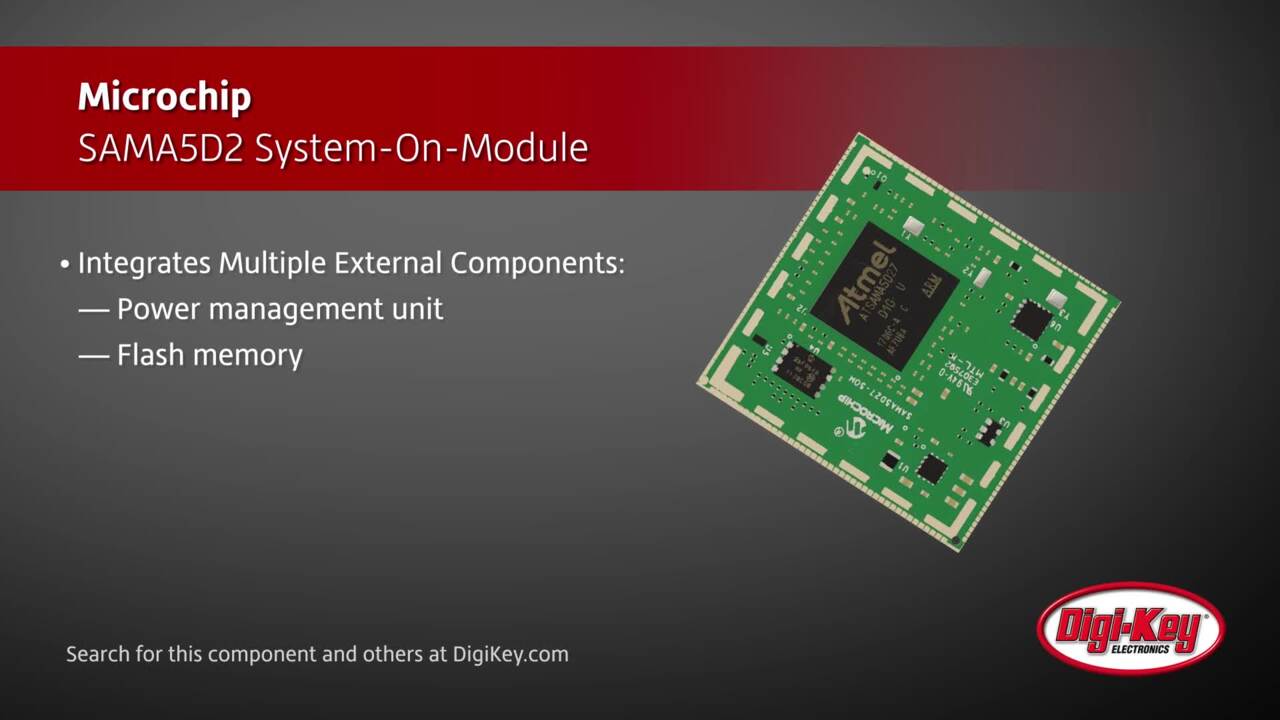

Además de implementar técnicas de seguridad, existen productos que se pueden agregar para mejorar la seguridad. Por ejemplo, la placa de seguridad de 4 clics MIKROE-2829 de MikroElectronika incluye la tecnología de Microchip ATECC608A CryptoAuthentication. Emplea una matriz de EEPROM que almacena hasta 16 claves, certificados, registro de consumo, configuraciones de seguridad y otros tipos de datos seguros. El ATECCC608A equipado en la placa de clic es compatible con una interfaz I2C con un comando flexible ajustado para su uso en varias aplicaciones de seguridad, incluidos la seguridad de terminal del nodo IoT/red, el arranque seguro, el cifrado de mensajes cortos, la generación de claves para descargas de software, el control de ecosistemas y la antifalsificación.

Figura 1: La placa de 4 clics Secure MIKROE-2829 acelera los cálculos de 10x a 1000x si se compara con la competencia. (Fuente de la imagen: MikroElectronika)

Figura 1: La placa de 4 clics Secure MIKROE-2829 acelera los cálculos de 10x a 1000x si se compara con la competencia. (Fuente de la imagen: MikroElectronika)

Aquellas operaciones criptográficas asimétricas son aceleradas por el hardware ATECC608A y pueden ser calculadas de 10x a 1000x más rápido que con el software ejecutándose en microprocesadores estándar. Esto previene el riesgo de exposición de claves que pueden encontrarse en los microprocesadores estándar. Además, el dispositivo consume muy poca corriente, especialmente en modo de suspensión.

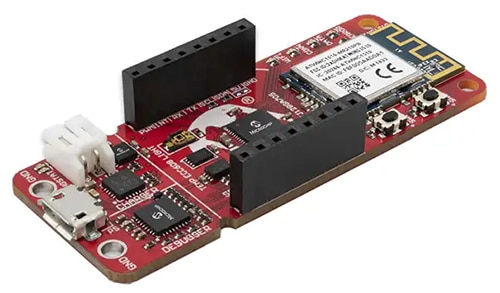

Una segunda placa, la PIC-IoT WG, de Microchip, combina un poderoso MCU PIC24FJ128GA705, un elemento seguro de IC ATECC608A de CryptoAuthentication y el controlador de red Wi-Fi ATWINC1510 completamente certificado para una forma simple y efectiva de conectar una aplicación integrada a la Google Cloud IoT Core.

Figura 2: La placa de desarrollo PIC-I0T de Microchip proporciona una manera fácil de conectar aplicaciones integradas a la Google Cloud IoT Core

Figura 2: La placa de desarrollo PIC-I0T de Microchip proporciona una manera fácil de conectar aplicaciones integradas a la Google Cloud IoT Core

El MCU es cargado previamente con firmware que permite una rápida conectividad y envía datos a la Google Cloud Platform utilizando los sensores de temperatura y luz integrados. El código es fácilmente generado al utilizar bibliotecas de software libre en el configurador de código MPLAB (MCC).

En resumen, existen muchos tipos de proveedores de servicios en la nube. Algunos, como Google Cloud, se basan en la adición de capacidades de IA que mejorarán la seguridad. Todos proporcionan seguridad de infraestructura. Sin embargo, las vulnerabilidades recaen principalmente en los usuarios quienes son los que establecen quién tiene control sobre los datos. La computación en la nube no existe sin desafíos de seguridad que los usuarios deben mitigar.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum