Piratería de software versus hardware

El cifrado, ya sea de hardware o de software, minimiza las brechas de seguridad y añade capas de protección para asegurar los datos. Sin embargo, existen diferencias típicas en cuanto a cuándo se utiliza el cifrado de hardware y software, y al motivo por el que se usa.

El cifrado de software suele proteger los dispositivos de una organización, debido a su rentabilidad y la facilidad de actualización. Capaz de proteger los datos en reposo, almacenados y en tránsito, este cifrado es a menudo compatible con características que refuerzan y complementan el cifrado.

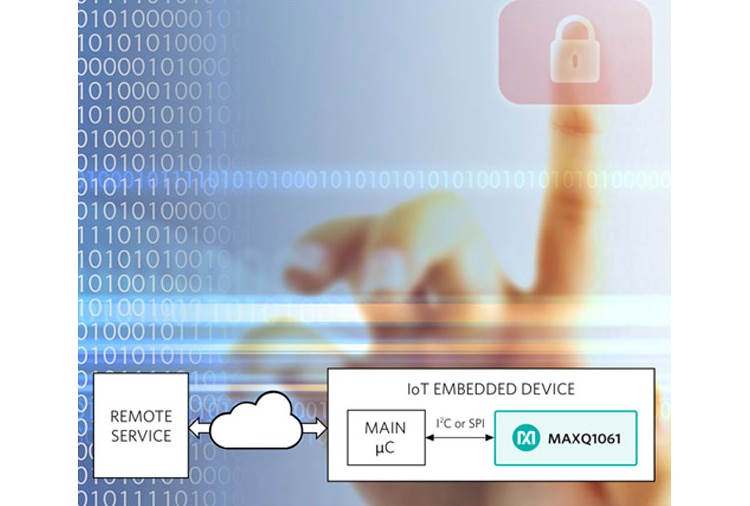

En comparación, el cifrado basado en hardware existe en la seguridad integrada de un dispositivo, y lleva a cabo el cifrado y descifrado, sin software adicional, y lo deja libre de contaminación, infección de código malicioso o vulnerabilidad. Se utiliza con mayor frecuencia para proteger los datos confidenciales de los dispositivos portátiles y también protege los datos en reposo. Los controladores con datos confidenciales se protegen mejor mediante claves de hardware que protegen los datos incluso si se roban los controladores. Las soluciones de hardware son más costosas y requieren actualizaciones de la plataforma de hardware en lugar de solo hacer actualizaciones de software, una opción mucho más económica.

Vulnerabilidades de software

Hay que señalar que todavía, incluso a dos décadas de iniciado el siglo, hay empresas que optan por no asegurar adecuadamente sus datos. Esto incluye no actualizar, mejorar o cambiar las contraseñas, no emplear múltiples métodos de protección y, a menudo, ni siquiera cambiar los códigos de las contraseñas residentes en los dispositivos que conectan a su red. Esta generación de oportunidades más asequibles para el hacker representa un gran porcentaje de las vulnerabilidades de seguridad que se pueden evitar fácilmente.

Otras vulnerabilidades incluyen (entre otras) lo siguiente:

- La falta de un cifrado sólido en los datos almacenados.

- El almacenamiento de demasiados datos en una memoria demasiado pequeña, especialmente en aplicaciones móviles escritas en C/C++, lo que es especialmente vulnerable a desbordamientos de búfer.

- Acceso a los datos directamente a través de servicios y API (interfaz de programación de aplicación) no seguros.

- Acceso sin control a archivos de registro, lo que permite a los hackers rastrear las vulnerabilidades de seguridad.

- Reutilización de código que puede traer un código parásito de otras fuentes a la empresa.

- Hackers que utilizan el directorio transversal lo que crea un ataque punto-punto-barra.

- Filtro de scripts de sitios por el cual los atacantes ejecutan el código en los navegadores de los visitantes de su sitio web.

- Autenticación insuficiente más allá del inicio de sesión.

Vulnerabilidades de hardware

Las vulnerabilidades de hardware dependen en la mayoría de los casos de lo bien que está diseñado el circuito para proteger las claves privadas de los ataques. Entre las razones por las que se producen los ataques se incluyen los siguientes (pero no se limitan a estos):

- Interceptación de ondas electromagnéticas en un ataque electromagnético de canal lateral.

- No usar una MCU con una función de depuración segura.

- No crear técnicas antimanipulación que indiquen una condición de manipulación y la eliminación de una clave privada de la memoria si se produce una manipulación.

- No asegurar un arranque seguro.

Posibles soluciones

Hay una variedad de soluciones basadas en la seguridad en el mercado y el número crece constantemente. A continuación, se presentan algunas sugerencias a tener en cuenta. Utilice un núcleo de seguridad basado en hardware. La serie 2 de Gecko inalámbrico de Silicon Labs, por ejemplo, cuenta con un núcleo de seguridad integrado. Vea un Video de primera revisión en esta tecnología recientemente anunciada.

Considere el kit básico CryptoAuthentication SOIC XPro de Microchip que incluye un SAMD21-XPRO y una placa de toma AT88CKSCKTSOIC-XPRO y dispositivos de muestra de Crypto Authentication. Si se usa con Crypto Evaluation Studio (ACES) de Microchip, el kit es compatible con todos los dispositivos de Crypto Authentication que incluye el ATECC608A, ATECC508A, ATECC108A, ATSHA204Ay ATAES132A.

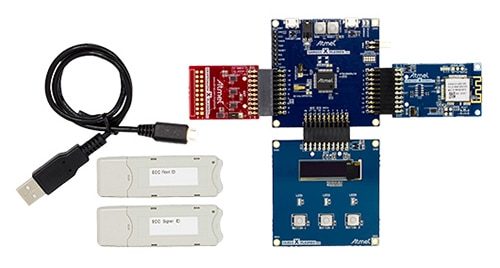

El kit de suministros seguros Zero Touch de AWS, también de Microchip, presenta una plataforma completa de desarrollo y prototipos para el aprovisionamiento de dispositivos de IoT de AWS. Como se muestra en la Figura 1, incluye tres placas adicionales personalizadas (ATCRYPTOAUTH-XAWS), cada una de las cuales contiene un ECC508 configurado por AWS para el aprovisionamiento in situ por el script del firmante del kit. También se incluyen los scripts de aprovisionamiento seguro de la raíz y del firmante. El kit está construido sobre la plataforma modular Xplained PRO, y permite la experimentación con diferentes procesadores, conectividad y módulos de interfaz de interactividad humana.

Figura 1: El kit de suministros seguros Zero Touch de AWS de Microchip permite el diseño rápido y fácil de dispositivos de Internet de las cosas (IoT) que cumplen con las nuevas normas de seguridad de AWS. (Fuente de la imagen: Microchip)

Figura 1: El kit de suministros seguros Zero Touch de AWS de Microchip permite el diseño rápido y fácil de dispositivos de Internet de las cosas (IoT) que cumplen con las nuevas normas de seguridad de AWS. (Fuente de la imagen: Microchip)

El kit de desarrollo OM-SE050ARD de NXP permite la evaluación de las características de la familia de productos SE050 y simplifica el desarrollo de aplicaciones seguras de IoT (Figura 2). El elemento EdgeLock seguro para dispositivos de IoT proporciona una raíz de confianza a nivel de CI y ofrece una verdadera seguridad de extremo a extremo, desde el borde hasta la nube, sin necesidad de escribir código de seguridad.

Figura 2: El OM-SE050ARD de NXP representa un kit de desarrollo flexible y fácil para la familia de productos EdgeLock SE050. (Fuente de la imagen: NXP)

Figura 2: El OM-SE050ARD de NXP representa un kit de desarrollo flexible y fácil para la familia de productos EdgeLock SE050. (Fuente de la imagen: NXP)

Otro kit que le ayudará a asegurar su diseño es el kit básico Blockchain Security 2Go de Infineon Technologies, que ofrece una manera rápida y fácil de construir la mejor seguridad de su clase. El kit incluye tarjetas NFC listas para usar para la generación de claves seguras; métodos de firma y protección de pines; software en la tarjeta que soporta comandos para la administración de claves; y creación de firmas y autenticación de pines y acceso al concentrador de cadenas de bloques de Infineon. Una aplicación potencial de Blockchain es la gestión de identidades, utilizada como base de un sistema de autenticación.

Los ataques son ahora demasiado comunes y se están volviendo más sofisticados. Empiece a proteger tanto el frente del software como el del hardware y no pierda la oportunidad más asequible de avanzar primero. Luego, considere dónde es más vulnerable y revise las opciones que están cada vez más disponibles.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum