Aportar tranquilidad en el mundo IIoT inalámbrico

Colaboración de Editores europeos de DigiKey

2017-08-24

Las comunicaciones inalámbricas ofrecen ventajas significativas en el mundo de la automatización y control industrial. El número de dispositivos inalámbricos en cualquier operación industrial automatizada ha aumentado significativamente, todos conectados para formar una Internet industrial de las cosas (IIoT) compuesta por equipos, enrutadores y sensores. Además, todos tienen necesidades y requisitos específicos de comunicación.

El funcionamiento de un proceso dentro de ese amplio entorno de control es bastante complicado y puede plantear un gran desafío. Tener en cuenta diferentes fuentes de datos que requieren distintos protocolos y tipos de datos. Datos, voz, video y señales de control: una red de IIoT debe tener un ancho de banda y la inteligencia de gestión de red para evitar la pérdida de datos debido a una mala intención o una simple caída de datos. En estos casos, la pérdida de datos implica la pérdida de productividad.

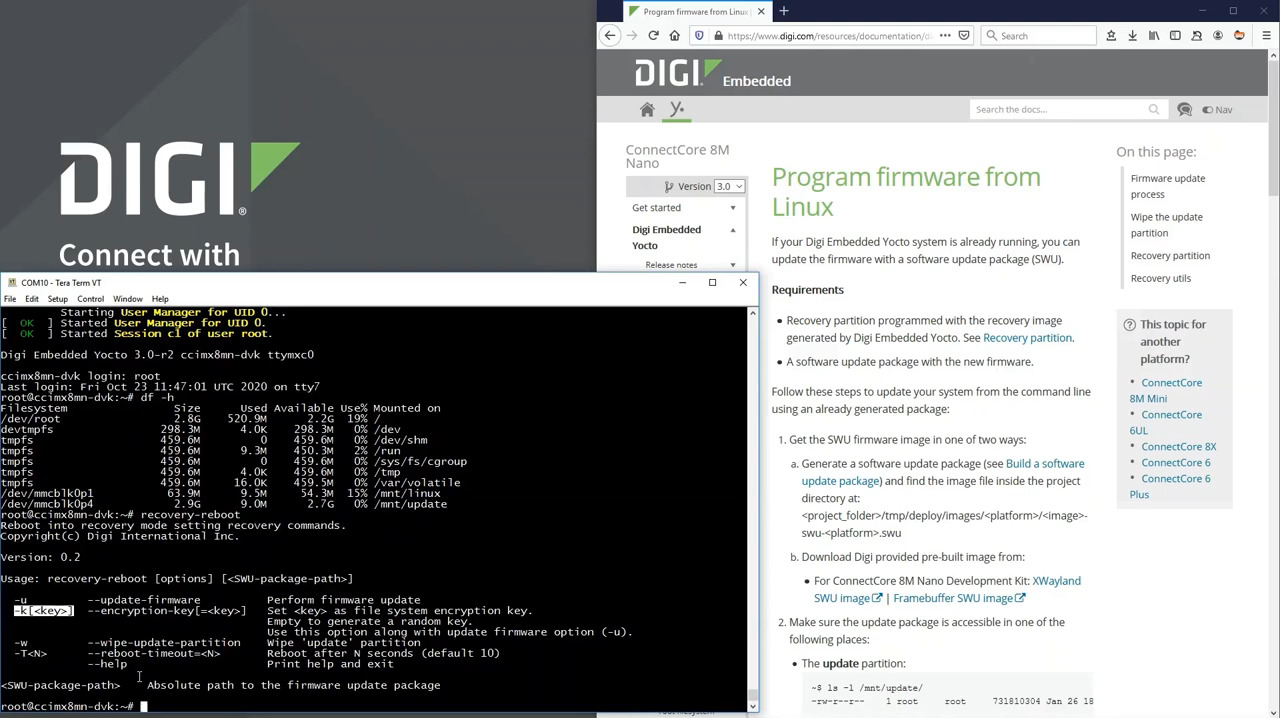

Figura 1: Descripción de IIoT.

En el mundo de IIoT, los dispositivos deben ser lo suficientemente sólidos como para manejar el entorno industrial. El ambiente industrial puede variar desde un establecimiento médico estéril hasta las oscuras profundidades de una mina de uranio. Las soluciones deben ser flexibles y fiables. Los dispositivos también deben tolerar variaciones de temperatura, impactos, vibraciones y los riesgos específicos del lugar de trabajo, y deben cumplir con los códigos y normas locales y federales. Quizás lo más importante, el sistema debe ser seguro y confiable. La interrupción de datos debido a la piratería de red o software malicioso es una cuestión importante cuando se trata de la operación de IIoT inalámbrica. Un sistema inseguro resulta un peligro para los sistemas operativos/dispositivos y los trabajadores.

El impulso hacia la automatización industrial está profundamente relacionado con la eficiencia de los procesos y maximizar la productividad. IIoT está relacionado con la recopilación de datos, el análisis de tendencias, la toma de decisiones informadas a través de dispositivos conectados y, en última instancia, maximizar la productividad. Las ventajas de la IIoT son bien conocidas. La implementación requiere mucha previsión. La planificación inteligente y los equipos de calidad son esenciales para asegurar la operación segura y eficiente en una red inalámbrica. Al agregar un dispositivo a la red, la comunicación inalámbrica es la opción deseable debido a la facilidad de instalación y ahorro de costos.

El reto para el programador integrado es diseñar una plataforma desde la cual se pueda construir una solución estable, segura, y confiable desde el principio. Desarrollar cualquier diseño integrado desde cero puede ser una tarea desalentadora, incluso para los más experimentados ingenieros, y agregar funcionalidad de seguridad y ser capaz de probarla puede tomar una gran cantidad de tiempo. Ayudar en este proceso en gran medida a la vez que se acelera el tiempo de salida al mercado ha hecho que muchos equipos dedicados al desarrollo estén optando por basar sus diseños en torno a un módulo de computadora de placa única (SBC) con certificación previa, un ejemplo del cual es la familia ConnectCore 6UL de Digi International.

Construir un dispositivo IIoT seguro

Una buena opción para cualquier diseño IIoT es la solución extremadamente compacta de Digi, el sistema en módulo (SOM) ConnectCore® 6UL. Proporciona un sistema inalámbrico potente, seguro y rentable en un paquete del tamaño de una estampilla postal. También está convenientemente disponible como SBC, el ConnectCore® 6UL SBC Pro.

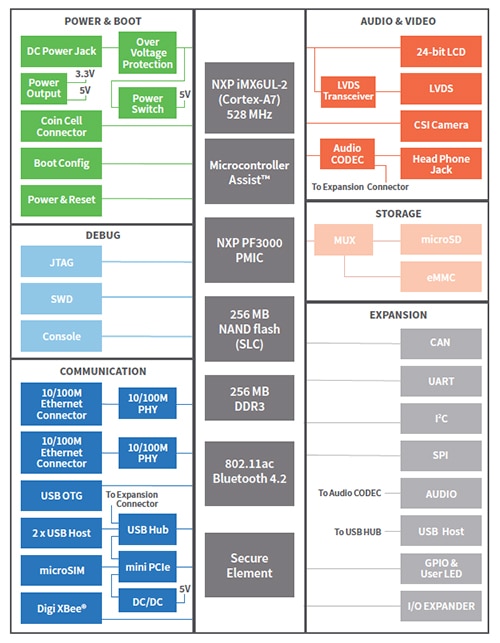

El ConnectCore® 6UL SBC Pro es un sistema integrado, seguro, con numerosas características y certificación previa. Se basa en el procesador i.MX6UL-2, ARM® Cortex®-A7 de NXP y también alberga un co-procesador de medios. Este diseño ultraflexible se integra fácilmente en cualquier proyecto IIoT con un mínimo de costo y esfuerzo de diseño.

Figura 2: Diagrama de bloque de ConnectCore® 6UL

Los entornos de aplicaciones típicas incluyen la medicina, el transporte y los sectores industriales de automatización.

Una de las ventajas de un diseño como el ConnectCore SBC® 6UL es que está precertificado y listo para instalar. La banda dual 802.11a/b/g/n/ac Wi-Fi y Bluetooth 4.2, incluyendo Bluetooth de baja energía, son periféricos de comunicación estándar. También se incluye la capacidad de agregar conectividad móvil con el mínimo esfuerzo y costos. La doble banda Wi-Fi es eficaz en la gestión y aumenta la productividad proporcionando más canales de comunicación.

Este SBC es suficientemente robusto para manejar la mayoría de los entornos industriales. Puede manejar los rangos de temperatura desde -40°C a 85°C y entornos de alta humedad, y ha obtenido muchas certificaciones IEC 60068 que incluyen la inmunidad a vibraciones y golpes. Con una longitud de 100 mm x 72 mm de factor de forma, que es lo suficientemente pequeño para caber en casi cualquier gabinete de control ambiental.

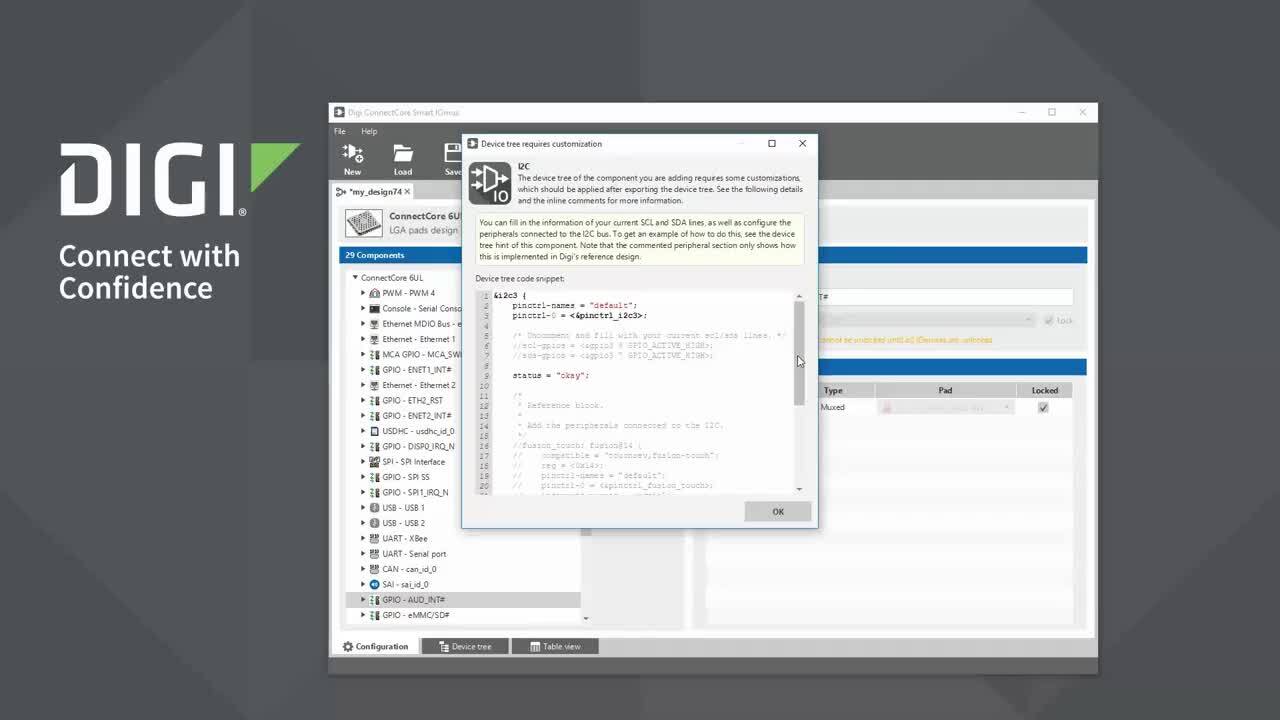

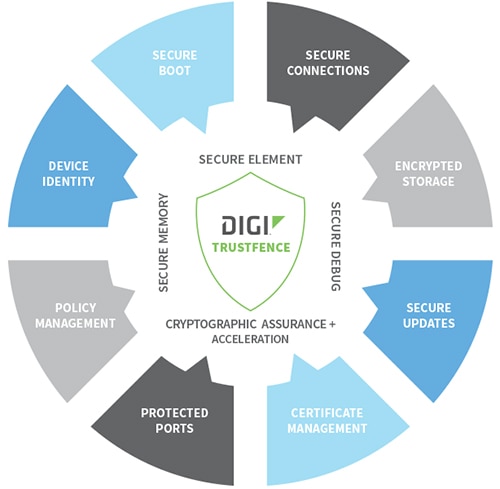

Los desarrolladores de sistemas integrados están muy familiarizado con las ventajas de utilizar un SBC con certificación previa. Lo que se destaca con el ConnectCore® 6UL es que incluye un marco de seguridad de Linux completo, probado y basado en Yocto, TrustFence™, que proporciona a los ingenieros las herramientas para diseñar productos conectados, seguros y fiables. Este enfoque significa que se pueden construir funciones de seguridad básicas en cualquier diseño IIoT como parte del proceso de desarrollo, en lugar de tener que buscar y agregar estas sofisticadas funciones de seguridad, una vez creado el diseño inicial de la aplicación. La disponibilidad de un completo kit de desarrollo ConnectCore 6UL acelera aún más el diseño de la solución desde el banco de trabajo hasta el producto final.

Figura 3: Suite de seguridad TrustFence™.

TrustFence de Digi ayuda en la provisión de conexiones seguras, arranque autenticado, acceso controlado a los puertos, almacenamiento seguro de datos cifrados y actualizaciones de software a fin de proteger los datos y la integridad del dispositivo, permitiendo a los ingenieros responder a su mandato de seguridad IIoT, así como mantener los costos y el tiempo de desarrollo al mínimo.

La seguridad como una función intrínseca

Dentro del ConnectCore 6UL Yocto Linux, las funciones TrustFence están habilitadas mediante el uso de un parámetro de clase dentro del archivo de configuración conf/local.conf. La funciones individuales de TrustFence también están habilitadas de esta manera. Por ejemplo, la función de inicialización segura permite el uso de un dispositivo 'abierto', donde no ocurre el control de la imagen de arranque, en comparación con el estado 'cerrado' donde sólo se puedan utilizar las imágenes U-Boot firmadas correctamente para arrancar el dispositivo. Una clave maestra de programación única (OTPMK) se utiliza para este propósito. Además, el arranque seguro puede funcionar en un modo de fabricación donde la autenticación del dispositivo y las claves de cifrado están protegidas, y en el modo de despliegue donde se verifica la firma digital de la imagen de arranque antes de descifrar la imagen, para que el dispositivo arranque completamente. El método más popular de proporcionar una firma digital es mediante el uso de técnicas de criptografía asimétrica donde se crean un par de claves (una clave pública y una clave privada).

Otras funciones de seguridad disponibles dentro de las capacidades de TrustFence de ConnectCore incluyen cifrado de la partición donde se almacenan los datos, una interfaz de detección de manipulación física, y se asegura la interfaz JTAG del dispositivo - suele ser el primer punto de ataque que un intruso podría utilizar cuando tiene acceso físico al dispositivo.

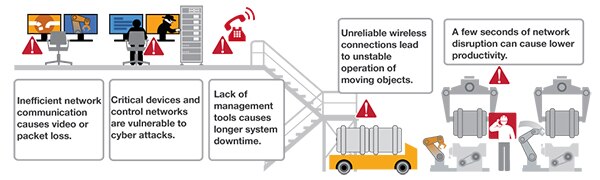

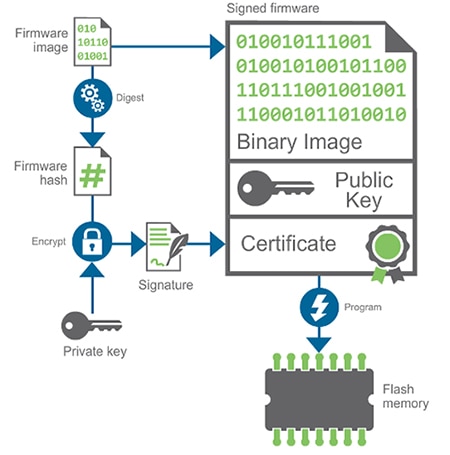

Firmar digitalmente una imagen de arranque asegura que las capacidades de un dispositivo nunca se van a ver comprometidas por la utilización de una imagen de firmware ilegal. Yocto integrado de Digi utiliza su clave privada almacenada (Figura 4) para cifrar el hash de la imagen del firmware y firmar la imagen. La imagen firmada, que se completa con un certificado digital y la clave pública se escriben en la memoria flash del dispositivo.

Figura 4: Firma digital de la imagen de firmware.

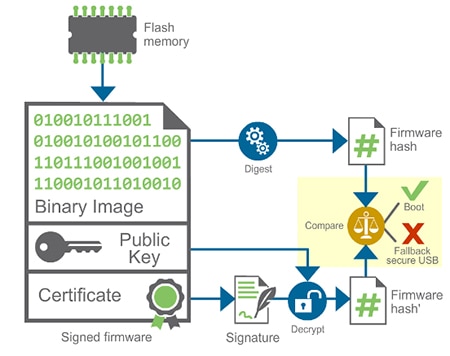

El arranque desde una imagen firmada es un proceso de dos etapas. En primer lugar, la clave pública que se utiliza dentro de la imagen se compara con respecto a la clave pública maestra ConnectCore que se encuentra en el dispositivo. El proceso de arranque se cancela si no coinciden. Si coinciden, entonces el arranque puede proceder a la segunda etapa del proceso que se ilustra en la Figura 5.

Figura 5: Proceso de arranque desde una imagen de firmware firmada.

La clave pública validada se utiliza para descifrar el hash del firmware del certificado firmado que se compara con el hash derivado de la imagen. Si coinciden, entonces puede comenzar el proceso de arranque. Se puede crear un paso más en este proceso si es necesario para cifrar la imagen de sí misma. Esto proporciona un mayor nivel de seguridad, no sólo para el proceso de arranque, sino que también evita que los desarrolladores no autorizados accedan a la imagen del firmware. Este enfoque se está haciendo cada vez más popular en situaciones cuando la producción tiene lugar en una planta de fabricación de terceros.

Se puede encontrar el soporte integral a la familia ConnectCore 6UL aquí.

Conclusión

El SBC ConnectCore 6UL proporciona la plataforma ideal para desarrollar soluciones IIoT seguras y de confianza. Para algunas aplicaciones de bajo volumen y para establecer la prueba de concepto, el SBC puede integrarse como está. A medida que se valida el diseño y los volúmenes de producción aumentan, un diseño personalizado basado en el SOM ConnectCore 6UL podrá colaborar en la consecución de los objetivos de BOM deseados.

Descargo de responsabilidad: Las opiniones, creencias y puntos de vista expresados por los autores o participantes del foro de este sitio web no reflejan necesariamente las opiniones, las creencias y los puntos de vista de DigiKey o de las políticas oficiales de DigiKey.