Cómo implementar redes seguras sensibles al tiempo para el IIoT utilizando interruptores Ethernet gestionados

Colaboración de Editores de DigiKey de América del Norte

2024-01-16

El Internet de las cosas industrial (IIoT) necesita una conectividad segura, en tiempo real y de gran ancho de banda para diversos dispositivos. Las redes IIoT en la automatización de Industria 4.0, la gestión del agua, el procesamiento de petróleo y gas, el transporte, la gestión de energía de servicios públicos y aplicaciones críticas similares también necesitan una forma eficiente y flexible de suministrar energía a los dispositivos, y necesitan una solución de conectividad con alta densidad de puertos para soportar un gran número de dispositivos en un espacio mínimo. Los interruptores Ethernet gestionados de próxima generación pueden satisfacer esas necesidades y muchas más.

Los conmutadores Ethernet gestionados pueden configurarse y controlarse a distancia, lo que simplifica las implantaciones y actualizaciones de la red. Permiten diversas arquitecturas de red, como topologías en estrella y en línea con funcionamiento redundante, incluido el cumplimiento de la norma IEC 62439-1, que se aplica a las redes de automatización de alta disponibilidad. Son compatibles con los estándares IEEE 802.1 para Redes Sensibles al Tiempo (TSN) e IEEE 802.3 para Alimentación por Ethernet (PoE) y PoE+.

Estos interruptores están disponibles con la certificación del programa ISASecure para sistemas de automatización y control basados en la serie de normas 62443 de la Sociedad Internacional de Automatización / Instituto Electrotécnico Internacional (ISA/IEC). Pueden configurarse con combinaciones de ranuras 10/100BASE TX / RJ45 para interconexiones de cobre y ranuras de fibra óptica de tres velocidades de factor de forma pequeño enchufable (SFP) con velocidades ajustables de 100 Mb/seg. (Mb/s), 1 Gb/seg. (Gb/s), y 2,5 Gb/s.

Este artículo comienza con un breve repaso a la transición de la pirámide de automatización de Industria 3.0 al pilar de automatización de Industria 4.0, revisa varias opciones de despliegue de redes para transportar tráfico urgente y no urgente, y considera cómo encaja y puede implantarse la TSN. A continuación, considera cómo PoE y PoE+ pueden simplificar la alimentación de sensores, controles y otros dispositivos en el IIoT, y presenta la importancia de la seguridad, incluida la certificación ISASecure y funciones de seguridad avanzadas como las listas de control de acceso (ACL) a velocidad de cable y la prevención automática de denegación de servicio (DoS). Por último, describe las ventajas de utilizar interruptores Ethernet gestionados y presenta varios ejemplos de interruptores gestionados BOBCAT de Hirschmann.

De pirámide a pilar

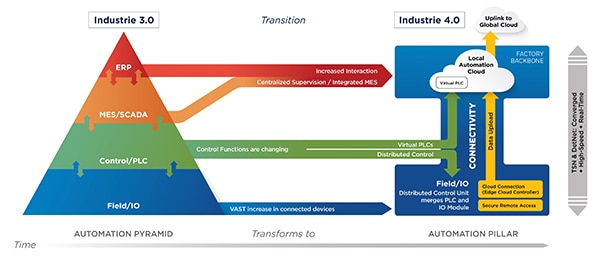

El paso de la arquitectura de fábrica piramidal de Industria 3.0 a la arquitectura de pilares de Industria 4.0 es el motor del desarrollo de TSN. La pirámide separaba las funciones de la fábrica en una jerarquía que iba desde la planta de producción hasta las funciones centralizadas de control y gestión. La comunicación en tiempo real es necesaria sobre todo en el nivel más bajo de la fábrica, donde los datos de los sensores controlan los procesos de fabricación. Eso cambia en Industria 4.0.

El pilar de automatización de Industria 4.0 reduce el número de niveles de cuatro a dos: el nivel de campo y la columna vertebral de la fábrica. El nivel de campo incluye un número cada vez mayor de sensores y una creciente variedad de controladores. Algunos controladores están bajando al nivel de campo desde el nivel de controladores lógicos programables (PLC) de la pirámide. Al mismo tiempo, otras funciones que antes se encontraban en el nivel de control/PLC están ascendiendo a la columna vertebral de la fábrica, convirtiéndose en PLC virtuales junto con el sistema de ejecución de fabricación (MES), las funciones de control de supervisión y adquisición de datos (SCADA) y la planificación de recursos empresariales (ERP).

La capa de conectividad une los niveles de campo y de red troncal. La capa de conectividad y las redes a nivel de campo deben ofrecer una comunicación de alta velocidad y baja latencia y ser capaces de transportar combinaciones de tráfico de baja prioridad y tráfico de tiempo crítico. TSN cumple este requisito permitiendo el tráfico de red determinista en tiempo real (DetNet) a través de redes Ethernet estándar (Figura 1).

Figura 1: La transición de la pirámide de automatización al pilar de automatización requiere el Enlace de conectividad con capacidad TSN. (Imagen: Belden)

Figura 1: La transición de la pirámide de automatización al pilar de automatización requiere el Enlace de conectividad con capacidad TSN. (Imagen: Belden)

Tres configuraciones de TSN

El estándar Ethernet IEEE 802.1 detalla tres configuraciones para TSN: centralizada, descentralizada (también llamada totalmente distribuida) y una configuración híbrida con una red centralizada y usuarios distribuidos. En cada caso, la configuración está altamente automatizada para simplificar los despliegues de TSN y comienza con la identificación de las funciones de TSN soportadas en una red y la activación de la funcionalidad necesaria. En ese momento, el dispositivo emisor hablante puede enviar información sobre el flujo de datos que se va a transmitir. Los tres enfoques difieren en cuanto a cómo se gestionan en la red los requisitos de los dispositivos y los flujos de datos.

En la configuración centralizada, hablantes y oyentes se comunican a través del dispositivo lógico de configuración centralizada de usuarios (CUC). El CUC crea los requisitos del flujo de datos basándose en la información del hablante y el oyente y los envía al dispositivo de configuración de red centralizada (CNC). El CNC determina la franja horaria para el siguiente flujo de datos en función de factores como la topología de la red y la disponibilidad de recursos, y envía la información de configuración necesaria a los interruptores (Figura 2).

Figura 2: Una arquitectura TSN centralizada utiliza el CUC para conectar con el emisor y el receptor y el CNC para enviar información de configuración a los interruptores. (Fuente de la imagen: Belden)

Figura 2: Una arquitectura TSN centralizada utiliza el CUC para conectar con el emisor y el receptor y el CNC para enviar información de configuración a los interruptores. (Fuente de la imagen: Belden)

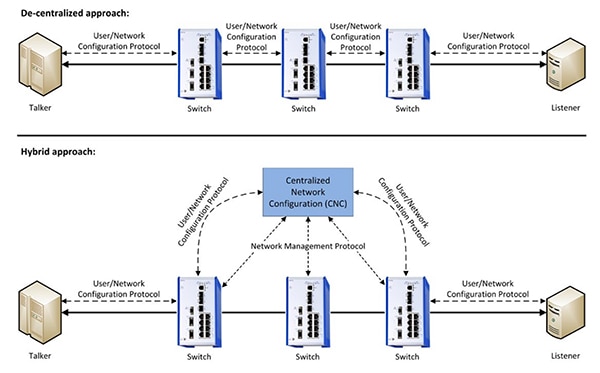

En la configuración descentralizada, se eliminan el CUC y el CNC, y los requisitos de los dispositivos se propagan por la red basándose en la información de cada dispositivo. En la configuración híbrida, el CNC se utiliza para la configuración de TSN, y los dispositivos emisor y receptor comparten sus requisitos a través de la red (Figura 3). Los enfoques centralizado e híbrido permiten configurar (gestionar) los interruptores de red de forma centralizada.

Figura 3: Ejemplos de configuraciones TSN descentralizadas (arriba) e híbridas (abajo). (Fuente de la imagen: Belden)

Figura 3: Ejemplos de configuraciones TSN descentralizadas (arriba) e híbridas (abajo). (Fuente de la imagen: Belden)

PoE y PoE+

La Alimentación por Ethernet (PoE) es un gran complemento de TSN en el pilar de automatización de Industria 4.0. Una de las fuerzas motrices de Industria 4.0 es la IIoT que consta de numerosos sensores, actuadores y controladores. PoE se desarrolló para abordar los retos de la alimentación de dispositivos IIoT en toda una fábrica u otras instalaciones.

PoE permite la transmisión simultánea de datos de alta velocidad (incluido TSN) y alimentación a través de un único cable de red. Por ejemplo, la alimentación de 48 VCC puede distribuirse hasta 100 m a través de un cable CAT 5/5e mediante PoE. Además de simplificar las instalaciones de red, PoE simplifica la implantación de fuentes de alimentación ininterrumpida y redundante y puede mejorar la fiabilidad de los procesos y equipos industriales.

PoE utiliza dos tipos de dispositivos: equipos de suministro de energía (PSE) que inyectan energía en la red y dispositivos alimentados (PD) que extraen y utilizan la energía. Existen dos tipos de PoE. PoE básico puede suministrar un máximo de 15,4 W a un PD. PoE+ es un desarrollo reciente que puede suministrar hasta 30 A a una PD.

Seguridad de redes

La ISA y la CEI han elaborado una serie de normas para los sistemas de automatización y control industrial (IACS). La serie ISA/IEC 62443 incluye cuatro secciones. La sección 4 se aplica a los proveedores de dispositivos. Los dispositivos con certificación IEC 62443-4-2 han sido evaluados de forma independiente y son seguros por diseño, incluidas las mejores prácticas de ciberseguridad. Dos herramientas importantes para la seguridad del IACS son las listas de control de acceso (ACL) y la protección contra ataques de denegación de servicio (DoS). En ambos casos, los ingenieros de red disponen de múltiples enfoques.

Las ACL se utilizan para permitir o denegar el tráfico que entra o sale de las interfaces de red. Una de las ventajas de las ACL es que funcionan a velocidad de red y no afectan a la tasa de producción de datos, una consideración importante en las implantaciones de TSN. El HiOS de Hirschmann divide las ACL en tres categorías:

Las ACL básicas para el tráfico TCP/IP tienen un número mínimo de opciones de configuración para establecer reglas de permiso como, por ejemplo, "el dispositivo A sólo puede comunicarse con este grupo de dispositivos", o "el dispositivo A sólo puede enviar tipos específicos de información al dispositivo B", o "el dispositivo A no puede comunicarse con el dispositivo B". El uso de ACL básicas puede simplificar y acelerar las implantaciones.

Las ACL avanzadas para tráfico TCP/IP también están disponibles y proporcionan un control más granular. El tráfico puede permitirse o denegarse en función de su prioridad, las banderas establecidas en las cabeceras y otros criterios. Algunas normas sólo pueden aplicarse a determinadas horas del día. El tráfico puede reflejarse en otro puerto para su supervisión o análisis. Determinados tipos de tráfico pueden ser forzados hacia un puerto definido independientemente de su destino original.

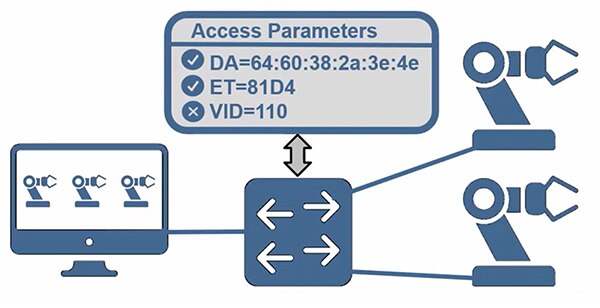

Algunos dispositivos IACS no utilizan TCP/IP, y HiOS también permite establecer ACL en el nivel de trama Ethernet basándose en el direccionamiento de control de acceso medio (MAC). Estas ACL de nivel MAC pueden permitir el filtrado en función de una serie de criterios, como el tipo de tráfico, la hora del día, la dirección MAC de origen o destino, etc. (Figura 4).

Figura 4: Las ACL de nivel MAC pueden utilizarse en dispositivos que no utilizan TCP/IP. (Fuente de la imagen: Belden)

Figura 4: Las ACL de nivel MAC pueden utilizarse en dispositivos que no utilizan TCP/IP. (Fuente de la imagen: Belden)

Mientras que las ACL deben configurarse, la prevención DoS suele estar integrada en los dispositivos y se implementa automáticamente. Puede gestionar ataques sobre TCP/IP, TCP/UDP heredado y el protocolo de mensajes de control de Internet (ICMP). En los casos de TCP/IP y TCP/UDP, los ataques DoS adoptan diversas formas relacionadas con la pila de protocolos, es decir, el envío al dispositivo atacado de paquetes que no se ajustan a la norma. O se puede enviar un paquete de datos al dispositivo atacado utilizando su dirección IP, lo que podría provocar un bucle interminable de respuestas. Los interruptores Ethernet pueden protegerse a sí mismos y pueden proteger los dispositivos heredados de una red filtrando automáticamente los paquetes de datos maliciosos.

Otro ataque DoS común llega a través de un ping ICMP. Los pings están pensados para identificar la disponibilidad de los dispositivos y los tiempos de respuesta en una red, pero también pueden utilizarse para ataques DoS. Por ejemplo, el atacante puede enviar un ping con una carga útil lo suficientemente grande como para provocar un desbordamiento de búfer en el dispositivo receptor, colapsando la pila de protocolos. Los interruptores Ethernet gestionados actuales pueden protegerse automáticamente de los ataques DoS basados en ICMP.

Interruptores gestionados

Los conmutadores Ethernet gestionados BOBCAT de Hirschmann admiten TSN y cuentan con capacidades de ancho de banda ampliadas mediante el ajuste de los SFP de 1 a 2,5 Gb/s sin cambiar el interruptor. Disponen de altas densidades de puertos, con hasta 24 puertos en una sola unidad, y opciones de puertos de enlace ascendente SFP o de cobre (Figura 5). Otras características son:

- Certificación ISASecure CSA / IEC 62443-4-2, incluidas ACL y prevención automática de DoS.

- Soporta hasta 240 A a través de 8 puertos PoE/PoE+ sin compartir la carga.

- Rango de temperatura de funcionamiento estándar de 0 °C a +60 °C y modelos de temperatura ampliada que funcionan de -40 °C a +70 °C.

- Modelos homologados según la norma ISA12.12.01 para uso en atmósferas potencialmente explosivas

Figura 5: Los interruptores Ethernet gestionados BOBCAT están disponibles en distintas configuraciones. (Fuente de la imagen: Hirschmann)

Figura 5: Los interruptores Ethernet gestionados BOBCAT están disponibles en distintas configuraciones. (Fuente de la imagen: Hirschmann)

Algunos ejemplos de interruptores BOBCAT de Hirschmann son:

- BRS20-4TX con cuatro puertos 10/100 BASE TX / RJ45 aptos para temperaturas ambiente de 0°C a +60°C

- BRS20-4TX/2FX con cuatro puertos 10/100 BASE TX / RJ45 y dos puertos de fibra de 100 Mbit/s, apto para temperaturas ambiente de 0°C a +60°C

- BRS20-4TX/2SFP-EEC-HL con cuatro puertos 10/100 BASE TX / RJ45 y dos puertos de fibra de 100 Mbit/s, homologados para temperaturas ambiente de -40°C a +70°C y aprobación según ISA12.12.01 para uso en ubicaciones peligrosas.

- BRS20-4TX/2SFP-HL con cuatro puertos 10/100 BASE TX / RJ45 y dos puertos de fibra de 100 Mbit/s, homologados para temperaturas ambiente de 0°C a +60°C y aprobación según ISA12.12.01 para uso en ubicaciones peligrosas.

- BRS30-12TX con ocho puertos 10/100 BASE TX / RJ45 y cuatro puertos de fibra de 100 Mbit/s, apto para temperaturas ambiente de 0°C a +60°C

- BRS30-16TX/4SFP con dieciséis puertos 10/100 BASE TX / RJ45 y cuatro puertos de fibra de 100 Mbit/s, aptos para temperaturas ambiente de 0°C a +60°C

Resumen

Existen interruptores Ethernet gestionados compatibles con TSN, PoE y PoE+, que ofrecen altos niveles de ciberseguridad y proporcionan la conectividad de gran ancho de banda necesaria para el IIoT y la estructura de red de pilares de Industria 4.0. Estos interruptores son fáciles de configurar, tienen altas densidades de puertos, tienen capacidades de temperatura de funcionamiento ampliadas y están disponibles en versiones aprobadas para ISA12.12.01 para su uso en ubicaciones peligrosas.

Descargo de responsabilidad: Las opiniones, creencias y puntos de vista expresados por los autores o participantes del foro de este sitio web no reflejan necesariamente las opiniones, las creencias y los puntos de vista de DigiKey o de las políticas oficiales de DigiKey.